Генеральный директор ЦСР ГА Антон Корень принял участие в первом заседании Рабочей группы Совета Федерации по разработке предложений по развитию региональной авиации в Российской Федерации

Рабочая группа Совета Федерации по разработке предложений по развитию региональной авиации в Российской Федерации создана согласно распоряжению Председателя Совета Федерации Валентины Матвиенко. Руководителем рабочей группы назначен сенатор, член Комитета Совета Федерации по обороне и безопасности Вячеслав Штыров.

В состав Рабочей группы вошли сенаторы, представители органов исполнительной власти, руководители ключевых научных и производственных организаций гражданской авиации и авиационной промышленности.

В ходе заседания обсуждались вопросы развития региональных и местных аэропортов страны и обеспечивающих подсистем гражданской авиации, а также региональных авиаперевозок в Российской Федерации, беспилотных авиационных систем и других инновационных направлений в региональной авиации. Были обсуждены проблемы производства отечественных самолетов и вертолетов для местных и региональных авиаперевозок. По всем направлениям участниками предложены пути решения.

Были обсуждены проблемы производства отечественных самолетов и вертолетов для местных и региональных авиаперевозок. По всем направлениям участниками предложены пути решения.

Генеральный директор Центра стратегических разработок в гражданской авиации (ЦСР ГА) Антон Корень выступил с докладом на первом заседании Рабочей группы Совета Федерации по разработке предложений по развитию региональной авиации в Российской Федерации.

Руководитель ЦСР ГА в своем докладе «Стратегические аспекты перспективного развития региональной авиации в Российской Федерации» выделил 3 вопроса для первоочередного решения.

Антон Корень отметил, чтобы прекратить дальнейшее сокращение аэродромов в аэродромной сети страны, обеспечить рост и перестать наблюдать негативную тенденцию, необходимо ввести дополнительный инструмент финансирования аэродромной сети – инфраструктурный сбор. Руководитель ЦСР ГА подчеркнул, что другого пути решения задачи в условиях недофинансирования за счет средств федерального бюджета и дефицита региональных бюджетов у нашей страны нет.

Актуальность данного вопроса была аргументирована цифрами сокращения количества аэродромов в национальной сети Российской Федерации с 1450 в 1991 году до 259 в 2016 году и продолжающимся ежегодным убыванием аэродромов с темпом до более 30 в год из-за недофинансирования, отсутствия предпосылок для развития без дополнительных мер. Притом как другие развивающиеся и развитые страны реализуют планы по увеличению количества аэродромов.

Приведенные примеры из практик законодательного обеспечения других стран, представленные Антоном Коренем, показывают, что на примере экономически развитых стран возможно до 88% необходимого финансирования развития национальной аэродромной сети обеспечивать за счет данных сборов. Мнение было поддержано сенаторами, в том числе был приведен пример удачного опыта дорожного сбора. Участники совещания отметили, что в данном случае сбор повышает тарифы всего один раз, при этом эффект на все последующие годы.

В качестве первого шага предложено рассмотреть отчислять на развитие от 1% от стоимости авиаперевозок и стоимости оказываемых услуг пользователями инфраструктуры – операторами ТЗК и грузовых терминалов в аэропортах, причем распределив данный сбор между 3 категориями пользователей инфраструктуры: международных пассажиров (кроме трансферных, это не отразится на развитии транзитного потенциала страны и не затронет внутрироссийских пассажиров), операторов ТЗК (стоимость услуг компаний авиатопливообеспечения в последние 20 лет выросла в разы, ежегодные темпы роста могут превышать 10% и изменение единожды на 1% не изменит общий тренд), услуги грузовых терминалов (при обслуживании международных импортных грузов, не затрагивая трансферные; доходы от грузовых авиаперевозок во многих аэропортах составляют существенную долю, при этом многие терминалы не несут затрат на содержание и развитие инфраструктуры).

Похожая схема формирования фонда, в котором аккумулируется инфраструктурный сбор, например, многие годы успешно действует в США, стране с наибольшим в мире количеством аэропортов. Возможны другие варианты формирования инфраструктурного сбора. Также возможны и другие варианты применения сбора, в том числе и на субсидирование выпадающих доходов региональных и местных авиакомпаний.

Ранее проведенные исследования показывают, что низкая эластичность спроса от цены международных авиаперевозок, тем более при отчислении на развитие в размере от 1% от стоимости авиаперевозки и тарифов ключевых операторов услуг в аэропортах, не повлияет на органический рост авиаперевозок, но позволит ежегодно нескольким крупным или десяткам аэропортов, обслуживающих региональные и местные воздушные линии получать недостающие средства на реконструкцию и развитие плоскостных сооружений, в целом создаст предпосылки развития национальной аэродромной сети страны.

Руководитель Рабочей группы сенатор Вячеслав Штыров поручил членам Рабочей группы проработать данный вопрос.

Следующий вопрос, который поднял Руководитель ЦСР ГА Антон Корень касается развития региональных и местных авиаперевозок. Несмотря на отчасти положительные тренды развития региональных и местных авиаперевозок в стране преимущественно через региональные хабы в последние годы, имеется существенная проблема обеспечения устойчивости и сбалансированности развития региональных систем авиаперевозок. На примере динамики изменения авиаперевозок в Арктической зоне Российской Федерации в период кризисных явлений в экономике он показал, что, например, в период с 2006 по 2010 годы наблюдалось падение авиаперевозок суммарно на 33% через небольшие региональные и местные аэропорты макрорегиона страны, что обусловлено прежде всего неэффективной и несбалансированной системой государственной поддержки. Дефицит бюджетов многих регионов заставляет в кризисные периоды сокращать расходы на поддержание и развитие региональных аэропортовых систем и снижать субсидии авиаперевозчикам. Антон Корень предложил разработать систему выравнивания бюджетного дефицита за счет системы межбюджетных трансфертов.

Руководитель ЦСР ГА Антон Корень предложил решать задачу поэтапно:

1.Прежде всего, освободить убыточные субсидируемые местные авиакомпании и аэропорты, получающие государственные субсидии, от обременительных налогов (НДС, налог на имущество и др.).

2.Создать стандарт транспортной доступности и минимальных требований для включения авиалинии в перечень социально значимых, обязательных для государственной поддержки.

3.Разработать и внедрить правила выделения софинансирования местных авиаперевозок за счет средств федерального бюджета, возможно в виде выравнивания бюджетного дефицита за счет межбюджетных трансфертов (в качестве пилотного проекта возможно рассмотреть регионы Арктической зоны Российской Федерации).

Третий важный вопрос, который на Рабочей группе озвучил Антон Корень – это давно назревшая необходимость создания в России современных воздушных судов отечественного производства, как минимум в 2 сегментах: легких многоцелевых самолетов на 9 и 19 мест и регионального самолета на 50 мест с модификациями в семействе на 70-80 кресел.

Руководитель ЦСР ГА отметил, что можно за базу взять и существующие разработки региональных самолетов, но, если по себестоимости креслокилометра и другим характеристикам самолет будет лучше, чем, например, Bombardier Q400 NextGen, то это современное воздушное судно, конкурентоспособное на международном рынке. Антон Корень отметил, что России необходимо разработать именно современные конкурентоспособные на международном уровне самолеты.

Антон Корень подчеркнул, что только разработка новых современных воздушных судов для региональной авиации позволит сформировать конкурентоспособность отрасли на международном уровне, снизить суммарные издержки региональной авиации, обеспечить устойчивость и независимость отрасли от зарубежных поставщиков.

Члены рабочей группы отметили, что вопрос в консолидации ресурсов, нет ничего невозможного.

В части организационных вопросов на первом заседании рабочей группы прозвучали несколько докладов представителей органов исполнительной власти, научно-исследовательских институтов и предприятий авиационной промышленности по актуальным вопросам региональной авиации.

В ходе заседания были сформированы секции Рабочей группы Совета Федерации по трем направлениям:

- Развитие аэропортовой системы страны.

- Развитие региональных авиаперевозок.

- Производство самолетов, вертолетов, беспилотных воздушных судов. Инновационное развитие региональной авиации.

Секции предложено возглавить сенаторам.

Генеральный директор ЦСР ГА Антон Корень был избран ответственным секретарем Рабочей группы Совета Федерации по разработке предложений по развитию региональной авиации в Российской Федерации.

Участники заседания также наметили план работы Рабочей группы на 2016 год. В частности, запланировано проведение 22-23 сентября расширенного заседания Рабочей группы в рамках основной ежегодной тематической конференции «Региональная авиация России и СНГ — 2016». В рамках мероприятия запланирована стратегическая сессия по выработке предложений по совершенствованию нормативно-правового регулирования региональной авиации и деятельности региональных аэропортов с участием ключевых экспертов отрасли, руководителей авиакомпаний и аэропортов.

Руководитель Рабочей группы Совета Федерации по разработке предложений по развитию региональной авиации в Российской Федерации, Председатель Совета по Арктике и Антарктике Совета Федерации Федерального Собрания Российской Федерации, член Комитета Совета Федерации по обороне и безопасности, сенатор Вячеслав Штыров отметил, что деятельность группы будет иметь сугубо практический характер, в рамках рабочей группы будут разрабатываться конкретные законодательные и нормативные акты.

Пресс-служба «ЦСР ГА»

Литературная мозаика Корнея Чуковского — Комиссия Российской Федерации по делам ЮНЕСКО

50 лет назад ушел из жизни человек, на чьих стихах и сказках выросло не одно поколение детей. Корней Иванович Чуковский — не только самый известный и издаваемый детский поэт, но и выдающийся критик, переводчик, редактор, литературовед и блестящий лектор. На протяжении шестидесяти лет он был активным участником литературной жизни России, а его творчество поражает разнообразием жанров.

В начале пути

В 1901 году в редакцию газеты «Одесские новости» пришел молодой человек двадцати лет и предложил напечатать его статью «К вечно юному вопросу», где он рассуждал — ни много, ни мало — о том, что такое искусство. Так началась литературная деятельность Корнея Чуковского.

Корней Чуковский (настоящее имя — Николай Корнейчуков) родился в Санкт-Петербурге в 1882 году, детские годы провел в Одессе, там же учился в гимназии. Семья была бедной, и юноше после пятого класса пришлось оставить учебу и прокладывать себе дорогу в жизнь самостоятельно. Работая маляром, Чуковский каждую свободную минуту посвящал чтению книг и самообразованию: в частности, приобрел на базаре самоучитель английского языка, по которому зубрил слова и составлял фразы. В самоучителе, правда, отсутствовал раздел с транскрипцией, и Чуковский произносил слова так, как они пишутся. Но это ему не помешало в 1903 году поехать в Лондон в качестве корреспондента «Одесских новостей», а впоследствии стать одним из ведущих переводчиков страны: Корней Чуковский открыл для русского читателя У.Уитмена, Р.Киплинга, О.Уайльда, переводил М.Твена, Г.Честертона, О.Генри, А.К.Дойла, У.Шекспира, написал для детей пересказы произведений Д.Дефо, Р.Э.Распэ, Дж.Гринвуда. Корней Иванович был удостоен Почетной степени доктора литературы Оксфордского университета, хотя поначалу англичане с трудом понимали речь будущего переводчика.

Семья была бедной, и юноше после пятого класса пришлось оставить учебу и прокладывать себе дорогу в жизнь самостоятельно. Работая маляром, Чуковский каждую свободную минуту посвящал чтению книг и самообразованию: в частности, приобрел на базаре самоучитель английского языка, по которому зубрил слова и составлял фразы. В самоучителе, правда, отсутствовал раздел с транскрипцией, и Чуковский произносил слова так, как они пишутся. Но это ему не помешало в 1903 году поехать в Лондон в качестве корреспондента «Одесских новостей», а впоследствии стать одним из ведущих переводчиков страны: Корней Чуковский открыл для русского читателя У.Уитмена, Р.Киплинга, О.Уайльда, переводил М.Твена, Г.Честертона, О.Генри, А.К.Дойла, У.Шекспира, написал для детей пересказы произведений Д.Дефо, Р.Э.Распэ, Дж.Гринвуда. Корней Иванович был удостоен Почетной степени доктора литературы Оксфордского университета, хотя поначалу англичане с трудом понимали речь будущего переводчика.

Сказочный мир Чуковского

Корней Чуковский начал изучать то, как говорят дети, будучи уже известным критиком и литературоведом. В 1907 году публикуется его работа «Детский язык», а в 1917 году выходит первая стихотворная сказка «Крокодил». На 20–30-е годы приходится самый «детский» период творчества Чуковского: одна за другой появляются «Муха-Цокотуха», «Чудо-дерево», «Путаница», «Что делала Мура», «Бармалей», «Телефон», «Федорино горе», «Айболит», «Краденое солнце», «Топтыгин и лиса». Наблюдая маленьких читателей, Чуковский пришел к выводу, что «в понимании ребенка счастье — это норма бытия», и нет ни одной сказки, которая бы не заканчивалась весельем, где бы добро не побеждало зло. Каждое произведение готовит маленьких читателей к взрослой жизни: в шутливой форме автор пытается научить детей ценить семью и друзей, приходить на помощь, отвечать за свои поступки. Сказки Чуковского образуют особый мир, населенный животными и ожившими предметами, которые постоянно находятся в движении, равно как и маленький читатель, познающий мир. Герои говорят очень простыми и удобными для запоминания фразами, а сюжет построен так, что с самых первых строчек малыши становятся частью этого сказочного мира — играют, повторяют, фантазируют, одним словом — развиваются.

В 1907 году публикуется его работа «Детский язык», а в 1917 году выходит первая стихотворная сказка «Крокодил». На 20–30-е годы приходится самый «детский» период творчества Чуковского: одна за другой появляются «Муха-Цокотуха», «Чудо-дерево», «Путаница», «Что делала Мура», «Бармалей», «Телефон», «Федорино горе», «Айболит», «Краденое солнце», «Топтыгин и лиса». Наблюдая маленьких читателей, Чуковский пришел к выводу, что «в понимании ребенка счастье — это норма бытия», и нет ни одной сказки, которая бы не заканчивалась весельем, где бы добро не побеждало зло. Каждое произведение готовит маленьких читателей к взрослой жизни: в шутливой форме автор пытается научить детей ценить семью и друзей, приходить на помощь, отвечать за свои поступки. Сказки Чуковского образуют особый мир, населенный животными и ожившими предметами, которые постоянно находятся в движении, равно как и маленький читатель, познающий мир. Герои говорят очень простыми и удобными для запоминания фразами, а сюжет построен так, что с самых первых строчек малыши становятся частью этого сказочного мира — играют, повторяют, фантазируют, одним словом — развиваются.

Счастье быть нужным

В самом начале творческого пути Корней Иванович работал, по его словам, в «тысяче изданий», его первые книги были составлены из статей и пользовались большой популярностью. Из-под пера Чуковского-критика вышло множество литературных портретов его современников, как литературовед Корней Иванович изучал творчество А.П.Чехова, Н.А.Некрасова и ряда других писателей. Все его детские произведения — это тоже результат многолетних педагогических, лингвистических и психологических исследований. Именно этот жанр станет знаковым на длинном литературном пути Корнея Ивановича. И не будет у Чуковского более благодарных читателей, чем те, кому он отдал свое сердце и помог сохранить живую душу: «Боюсь, что «Крокодила» знает наизусть вся Россия. Боюсь, что на моем памятнике, когда я умру, будет начертано «Автор «Крокодила»».

Д.А.Серженко

аграрный Комитет Совета Федерации определил меры по развитию агрострахования в 2021 году

27. 01.2021

01.2021Национальный союз агростраховщиков продолжит в 2021 году взаимодействие с аграрным Комитетом Совета Федерации по решению проблем развития агрострахования в регионах России, – об этом заявил президент Национального союза агростраховщиков Корней Биждов, комментируя итоги заседания комитета, прошедшего с участием НСА.

Комитет Совета Федерации по аграрно-продовольственной политике и природопользованию на заседании 26 января рекомендовал Минсельхозу России, органам управления АПК субъектов РФ и НСА принять комплекс мер по развитию агрострахования в 2021 году.

«В частности, сенаторы рекомендовали Минсельхозу России и органам АПК субъектов РФ уделить особое внимание организации страхования весеннего сева в 2021 году в максимально ранний период. Это особенно важно, учитывая, что на европейской территории до середины января в значительной части аграрных регионов отмечался дефицит накопленной влаги в почве, что повышает вероятность возникновения засухи в весенне-летний период», – отметил президент НСА Корней Биждов.

В настоящее время в России на условиях господдержки застраховано 2,2 млн га озимых сельхозкультур, высеянных под урожай 2021 года, – на 16% больше, чем годом ранее. Всего в России в течение 2020 года аграрии застраховали при помощи государства 5,6 млн га под сельхозкультурами.

Кроме того, застраховано 7,8 млн условных голов сельхозживотных – около 27% от промышленного поголовья в стране. Поддержка аграриям при страховании рисков растениеводства оказана в 56 регионах, при страховании поголовья сельхозживотных – в 63 регионах. Также в 2020 году на условиях субсидирования впервые застраховано поголовье рыбных хозяйств, в этом приняли участие 4 региона.

На заседании были подведены итоги серии 8 семинаров-совещаний, посвященных практическим аспектам агрострахования, которые аграрный Комитет СФ провел совместно с НСА при участии Банка России, органов АПК и аграриев в каждом из федеральных округов в период с сентября по декабрь 2020 года. Зампредседателя аграрного комитета Сената Сергей Митин доложил о проведенной системной работе, которая позволила оценить состояние агрострахования в 84 регионах РФ, запросы аграриев и проблемы практической организации страховой защиты сельского хозяйства. Эти данные использованы сенаторами для подготовки законодательных инициатив по изменению закона о господдержке агрострахования, рассмотрение которых в Парламенте ожидается в весеннюю сессию.

Зампредседателя аграрного комитета Сената Сергей Митин доложил о проведенной системной работе, которая позволила оценить состояние агрострахования в 84 регионах РФ, запросы аграриев и проблемы практической организации страховой защиты сельского хозяйства. Эти данные использованы сенаторами для подготовки законодательных инициатив по изменению закона о господдержке агрострахования, рассмотрение которых в Парламенте ожидается в весеннюю сессию.

В 2021 году Комитет также сформирует план мероприятий, НСА рекомендовано организовать дополнительную работу по разъяснению аграриям новых возможностей по страхованию посевов от риска ЧС, после принятия поправок в закон о господдержке агрострахования.

Председатель Комитета Алексей Майоров и сенатор Вадим Николаев также высказались в своих выступлениях о необходимости развития агрострахования как механизма, обеспечивающего защиту финансовой стабильности отрасли АПК. Комитет рекомендовал Минсельхозу России и органам АПК субъектов РФ учитывать потребности в страховании при планировании поддержки, которая выделяется на развитие стратегически важных направлений сельского хозяйства, – с целью недопущения финансовой нестабильности инициируемых проектов.

«Работа с аграрным Комитетом СФ в 2020 году показала практическую значимость активного интереса со стороны Сената к ситуации с защитой отрасли АПК в каждом конкретном регионе, – подчеркнул президент НСА Корней Биждов. – Несмотря на то, что агрострахование с господдержкой в прошлом году осуществлялось в каждом федеральном округе, можно сказать, что оно развивается с разной скоростью в разных субъектах РФ. Это зависит и от профиля агроклиматических рисков региона, и от позиции органа управления АПК. Появляется запрос на защиту рисков, которые ранее считались специфическими: в частности, рисков рыбоводства, выпасного животноводства, пчеловодства и других. Некоторые проблемы требуют системных решений на уровне условий агрострахования, которые станут возможными после изменения законодательства об агростраховании».

Согласно Федеральному закону N 260-Ф3 «О государственной поддержке в сфере сельскохозяйственного страхования», в России в рамках централизованной системы осуществляется государственная поддержка страхования рисков растениеводства, животноводства и товарной аквакультуры. С 1 января 2016 года на рынке сельхозстрахования с господдержкой действует единое общероссийское объединение — Национальный союз агростраховщиков. Заключать договоры страхования с государственной поддержкой имеют право только страховые компании-члены союза, страхование осуществляется на основе единых стандартных правил для каждой страховой программы.

С 1 января 2016 года на рынке сельхозстрахования с господдержкой действует единое общероссийское объединение — Национальный союз агростраховщиков. Заключать договоры страхования с государственной поддержкой имеют право только страховые компании-члены союза, страхование осуществляется на основе единых стандартных правил для каждой страховой программы.

Коринь Игорь Владимирович | Правительство Республики Крым

Коринь Игорь Владимирович

Министр топлива и энергетики Республики Крым

Контактная информация

Адрес: г. Симферополь, ул. Набережная 60-летия СССР, 69, каб. 21

Телефон: (3652) 543-909 (приемная)

Биография

Рожден 17 декабря 1974 года

Образование высшее:

В 1997 году окончил Крымский институт природоохранного и курортного строительства, инженер-строитель, специальность «Промышленное и гражданское строительство»;

В 2002 году окончил Севастопольский национальный институт ядерной энергии и промышленности, инженер-электрик, специальность «Электрические станции».

Трудовая деятельность:

08.1997-06.1998 – Строительное управление ГУ МВД Украины в Крыму, мастер;

10.1998-04.2005 – Крымская ЭС СМЭС, инженер по комплектации оборудования и материалов 2 категории группы материально-технического снабжения; ведущий инженер по охране труда и ПБ;

05.2005-01.2007 – предприятия «ЭЛИС-С», старший прораб;

02.2007-07.2014 –Крымская электроэнергетическая система, ведущий инженер по комплектации оборудования и материалов отдела капитального строительства; начальник сектора инженерной подготовки обеспечения предпроектных работ и отвода земельных участков;

08.2014-10.2020 — ГУП РК «Крымэнерго», начальник сектора инженерной подготовки обеспечения предпроектных работ и отвода земельных участков службы капитального строительства; директор по капитальному строительству; заместитель генерального директора по инвестициям;

10.2020–08.2021- ГУП РК «Крымэнерго», генеральный директор;

08.2021-по настоящее время – министр топлива и энергетики Республики Крым;

Награды, почетные звания

Благодарность Главы Республики Крым, 2019.

Женат, воспитывает двух сыновей.

Распространение сертификатов на клиентские компьютеры с помощью групповая политика

- Статья

- Чтение занимает 2 мин

Были ли сведения на этой странице полезными?

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

Следующую процедуру можно использовать для отправки соответствующих сертификатов SSL (или эквивалентных сертификатов, связанных с доверенным корнем) для серверов федерации учетных записей, серверов федерации ресурсов и веб-серверов на каждый клиентский компьютер в лесу партнера по учетным записям с помощью групповая политика.

минимальным требованием для выполнения этой процедуры является членство в группах «администраторы домена» или «администраторы Enterprise»или эквивалентное ему в домен Active Directory службах (AD DS). Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальной группе и группах домена по умолчанию (

Распространение сертификатов на клиентские компьютеры с помощью групповая политика

На контроллере домена в лесу организации партнера по учетным записям запустите оснастку управления групповая политика .

Поиск существующего объекта групповая политика или создание нового объекта групповой политики, содержащего параметры сертификата. Убедитесь, что объект групповой политики связан с доменом, сайтом или подразделением, в котором находятся соответствующие учетные записи пользователей и компьютеров.

Щелкните правой кнопкой мыши объект групповой политики и выберите команду изменить.

в дереве консоли откройте компьютер конфигуратион\полиЦиес\ Windows Параметры \секурити Параметры \Public ключевые политики, щелкните правой кнопкой мыши доверенные корневые центры сертификациии выберите пункт импорт.

На странице Добро пожаловать на страницу мастера импорта сертификатов нажмите кнопку Далее.

На странице импортируемый файл введите путь к соответствующим файлам сертификатов (например, \\fs1\c $ \fs1.

cer) и нажмите кнопку Далее.

cer) и нажмите кнопку Далее.На странице хранилище сертификатов щелкните поместить все сертификаты в следующее хранилище, а затем нажмите кнопку Далее.

На странице Завершение работы мастера импорта сертификатов убедитесь, что предоставлены правильные сведения, и нажмите кнопку Готово.

Повторите шаги с 2 по 6, чтобы добавить дополнительные сертификаты для каждого из серверов федерации в ферме.

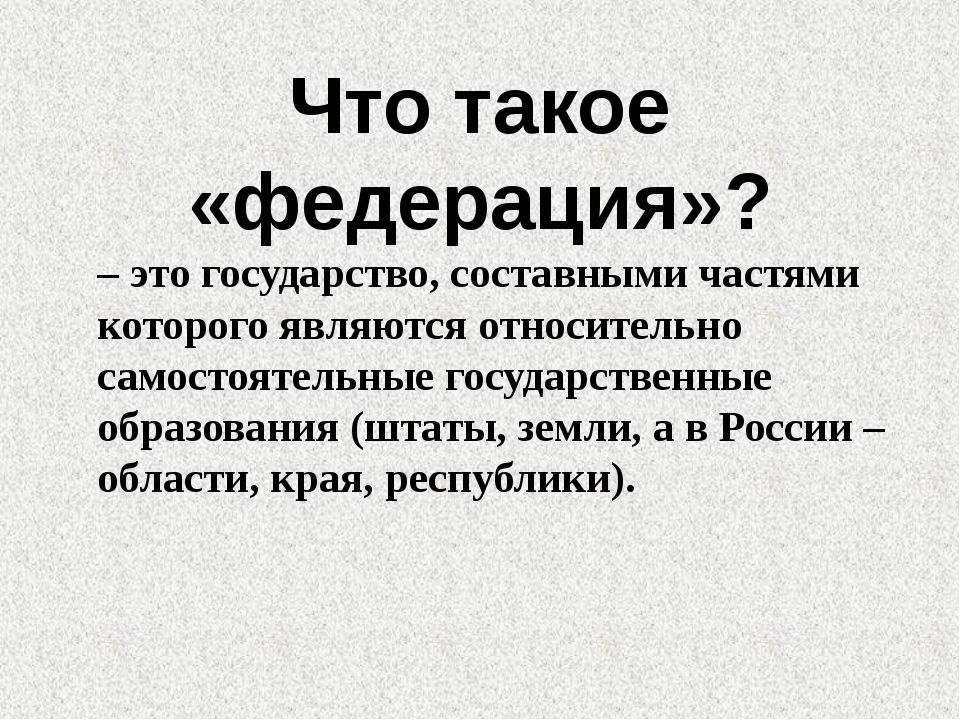

определение, признаки, примеры бывших и настоящих конфедераций

История возникновения современных государств насчитывает немало примеров, когда новые государства складывались из отдельных политически независимых друг от друга соседних регионов в результате развития между ними более тесных отношений, подчиненных единым интересам и формирующих со временем единую центральную власть.

Так крупные государства-федерации были образованы из конфедераций, представляющих ту самую начальную стадию, послужившую предпосылкой для их формирования.

В настоящее время конфедерация встречается довольно редко.

Определение и сопутствующие понятия

Конфедерация – союз нескольких государств, имеющий общий орган по координации их деятельности в области совместных внешнеполитических, экономических, военных и др. интересов.

Конфедерацию следует отличать от федерации. Несмотря на тот же латинский корень foederātiō — объединение, союз, федерация — это форма государственного устройства, проистекающая из союза субъектов федерации.

Спецификой конфедерации является отсутствие единой для всех входящих в нее государств конституции и гражданства, а также возможность свободной сецессии для членов конфедерации.

Сецессия – выход из союза, отделение от государства.

Признаки конфедерации

К ключевым характеристикам конфедерации относят:

слабый управляющий центр; Прямой юрисдикцией над своими гражданами обладают только субъекты конфедерации, органы совместного управления могут воздействовать на них лишь опосредованно и с согласия членов конфедерации.

отсутствие единой экономической, политической и правовой системы;

территориальную независимость субъектов конфедерации;

международный договор вместо единого законодательства;

суверенитет государств-членов конфедерации;

право субъектов устанавливать таможенные и иные ограничения на передвижение лиц, товаров, капиталов и т.д.

Исторические примеры конфедераций

Ярчайшими примерами конфедераций в мировой практике стали Соединенные Штаты Америки на начальной стадии своего формирования и Швейцарские кантоны.

В последней четверти XVIII века США представляли собой конфедеративный союз с крайне слабым центром, законодательные органы которого выполняли лишь консультативную функцию, тогда как вся полнота власти закреплялась за каждым из штатов.

Еще раньше, в конце XIII века, после подписания союзного договора была сформирована Швейцарская Конфедерация.

В итоге оба государства преобразовались в федерацию, таким образом проиллюстрировав преобладание центробежных сил в государственных объединениях.

Речь Посполитая, возникшая в XVI веке из Польского Королевства и Великого княжества Литовского, тоже считалась конфедерацией, так как обладала единым государственным устройством при наличии собственного административного аппарата, бюджета, войска и законов у каждого из 2-ух ее субъектов.

Современные конфедерации

В современном мире нет государств, обладающих строго конфедеративными чертами.

Фактически конфедерацией является Босния и Герцеговина, хотя в конституции этого государственного объединения нет прямого указания на характер связывающих его субъекты отношений. Более того, члены данной конфедерации не могут свободно выйти из нее.

Еще один пример современной конфедерации – Евросоюз, включающий в себя 28 государств Европы, 19 из которых имеют общую денежную систему и составляют так называемую еврозону. Евросоюз преследует цель общеевропейской интеграции, прежде всего, в экономической и политической сферах.

Главная его особенность в том, что, сочетая в себе признаки международной организации и государства, Евросоюз не является ни тем, ни другим.

Оцените статью!

Председатель Белорусской федерации борьбы имеет агульские корни | Новости Махачкалы

Алим Максимович Селимов — двукратный чемпион мира по греко-римской борьбе. На верхнюю ступень пьедестала чемпионата мира он поднимался в 2005, а затем уже через шесть лет, в 2011. Победные для спортсмена чемпионаты мира проходили в Венгрии и Турции. Он начал свою карьеру в 1991 году и выступал в весе до 84 килограмм. На увлечение борьбой большое влияние оказал старший брат именитого спортсмена, который также отвечал за его воспитание.

Всего детей в семье Селимовых было четверо, их воспитанием занималась мама, уроженка Агульского района, преподававшая русский язык в школе села Касумкент. После получения аттестата об основном общем образовании Алим Селимов поступил в РПЭК №1 в городе Махачкала Республики Дагестан. Здесь он продолжил занятия в секции вольной борьбы, в которую ходил с 9 лет в родном Касумкенте. Принимал активное участие в международных молодежных первенствах. Выиграл чемпионат Дагестана среди юношей.

После получения аттестата об основном общем образовании Алим Селимов поступил в РПЭК №1 в городе Махачкала Республики Дагестан. Здесь он продолжил занятия в секции вольной борьбы, в которую ходил с 9 лет в родном Касумкенте. Принимал активное участие в международных молодежных первенствах. Выиграл чемпионат Дагестана среди юношей.

В силу ряда обстоятельств подающему надежды спортсмену пришлось уехать в Гомельскую область Республики Беларусь. Здесь в городе Мозырь жил тренер по греко-римской борьбе М.Э.Эскендаров, выходец из Республики Дагестан. Тренер-преподаватель разглядел в молодом человеке задатки чемпиона и предложил ему остаться в Белоруссии. С 1999 года началось сотрудничество М.Э.Эскендарова и Алима Селимова.

Тренировки проводились в Специализированной детско-юношеской школе олимпийского резерва профсоюзов по борьбе города Мозырь Гомельской области. В одном из интервью спортсмен говорил о том, что город Гомель имеет для него большое значение, потому что здесь состоялось его становление как спортсмена и как человека.

Алим Селимов – первый среди дагестанцев выиграл мировой чемпионат по греко-римской борьбе. Переход из вольной борьбы в греко-римскую борьбу был связан с давней травмой спортсмена.

С 2006 года он был спортсменом-инструктором национальной команды по греко-римской борьбе, а также удостоен медали «За трудовые заслуги». Кроме того, является обладателем многочисленных наград соревнований различного уровня.

Теперь же Алим Максимович Селимов избран председателем Белорусской федерации борьбы. Решение о назначении было принято на отчетно-выборной конференции федерации в столице республики, в городе Минске.

Алена Магомедова

Новости соседних регионов по теме:

Важные ссылки

Министерство физической культуры и спорта Рязанской области информирует о том, что рязанец Иван Неккоев завоевал золотую медаль на Чемпионате Мира по греко-римской борьбе среди спортсменов с нарушениями слуха.

17:17 05.07.2021 Правительство Рязанской области — Рязань

Рязанец Иван Неккоев из СШОР «Антей» — чемпион мира по греко-римской борьбе

5 июля на Чемпионате Мира по греко-римской борьбе среди спортсменов с нарушениями слуха, который проходит в Турции, спортсмен-инструктор ГАУ РО «ЦСП», воспитанник СШОР «Антей»,

16:09 05.07.2021 Министерство физкультуры и спорта — Рязань

Иван Неккоев — чемпион мира по греко-римской борьбе

Мордовский атлет Иван Неккоев выиграл золото чемпионата мира по греко-римской борьбе среди спортсменов с нарушениями слуха.

14:52 05.07.2021 Министерство спорта — Саранск

Спортсмен из Самары стал победителем среди юниоров по греко-римской борьбе на первенстве Европы

Турнир прошел в Германии. В городе Дортмунде (Германия) завершилось первенство Европы среди юниоров по греко-римской борьбе.

В городе Дортмунде (Германия) завершилось первенство Европы среди юниоров по греко-римской борьбе.

14:51 05.07.2021 CityTraffic.Ru — Тольятти

Мордовский атлет выиграл «золото» чемпионата мира по греко-римской борьбе

Мордовский атлет Иван Неккоев выиграл «золото» чемпионата мира по греко-римской борьбе среди спортсменов с нарушениями слуха.

14:30 05.07.2021 MordovMedia.Ru — Саранск

Петербургский борец Динислам Бамматов – серебряный призер первенства Европы

В Дортмунде (Германия) завершилось первенство Европы по греко-римской борьбе среди юниоров до 21 года.

13:57 05.07.2021 Комитет по физической культуре и спорту — Санкт-Петербург

Комсомольчанин Алексей Милешин стал победителем первенства Европы по греко-римской борьбе

Спортсмены является кандидатом в состав национальной сборной России на первенство мира, которое пройдет в августе в Уфе Комсомольчанин Алексей Милешин стал победителем первенства Европы по греко-римской борьбе.

19:59 05.07.2021 AmurMedia.Ru — Хабаровск

Павел Белкин — победитель первенства Европы по греко-римской борьбе

В Дортмунде (Германия) на первенстве Европы среди юниоров по греко-римской борьбе воспитанник самарской спортшколы СШОР-1 Павел Белкин (тренеры — А.Е.Кропотов, Р.Г.

12:37 05.07.2021 Министерство спорта — Самара

Комсомольчанин Алексей Милешин стал победителем первенства Европы по греко-римской борьбе

Борец из Комсомольска-на-Амуре Алексей Милешин стал победителем первенства Европы по греко-римской борьбе среди юниоров в возрасте до 21 года.

17:41 05.07.2021 ИА АмурПресс — Хабаровск

Комсомольчанин Алексей Милешин стал победителем первенства Европы по греко-римской борьбе

Борец из Комсомольска-на-Амуре Алексей Милешин стал победителем первенства Европы по греко-римской борьбе среди юниоров в возрасте до 21 года.

17:22 05.07.2021 Министерство спорта — Хабаровск

Комсомольчанин Алексей Милешин стал победителем первенства Европы по греко-римской борьбе

Борец из Комсомольска-на-Амуре Алексей Милешин стал победителем первенства Европы по греко-римской борьбе среди юниоров в возрасте до 21 года.

17:16 05.07.2021 Правительство Хабаровского края — Хабаровск

Борец спортклуба «Ади Ахмад» Амирхан Цечоев — победитель молодежного чемпионата Европы

В Дортмунде (Германия) завершился Чемпионат Европы по греко-римской борьбе среди молодежи.

22:50 04.07.2021 Федерация спортивной борьбы — Магас

Спортсмен клуба «Ади Ахмад» Мухаммад Евлоев стал бронзовым призером Первенства Европы

Ингушский спортсмен Мухаммад Евлоев, представляющий спортклуб «Ади Ахмад», стал бронзовым призером молодёжного чемпионата Европы по греко-римской борьбе в весовой категории до 87 кг в немецком Дортмунде.

00:51 04.07.2021 Федерация спортивной борьбы — Магас

Борцы из «Спарты» вошли в состав сборной России, которая поедет на Олимпийские игры в Токио

Два представителя колледжа физической культуры и спорта «Спарта» Муса Евлоев и Сергей Семенов вошли в состав сборной команды по греко-римской борьбе, которая будет представлять Россию на Олимпийских играх в Токио.

18:51 02.07.2021 Район Кунцево ЗАО Москвы — Москва

Стадиону «Труд» присвоено имя знаменитого ростовчанина Сергея Литвинова

Именно здесь тренировался олимпийский чемпион и двукратный чемпион мира

Ростовскому стадиону «Труд» присвоено имя знаменитого метателя молота, олимпийского чемпиона и двукратного чемпиона мира,

16:21 02. 07.2021 Ростов официальный — Ростов-на-Дону

07.2021 Ростов официальный — Ростов-на-Дону

СЕРГЕЙ ЕМЕЛИН ВОШЕЛ В СОСТАВ СБОРНОЙ РОССИИ НА ОЛИМПИАДУ В ТОКИО

В министерства спорта и молодежной политики Республики Мордовия 30 июня Федерация спортивной борьбы России провела заседание исполнительного комитета, на котором утверждались составы для участия в Олимпийских играх в Токио.

09:32 02.07.2021 Ruzaevka-rm.Ru — Рузаевка

Объявлен состав сборной России по греко-римской борьбе на Олимпийские игры в Токио: Емелин и Сурков в команде

30 июня Федерация спортивной борьбы России провела заседание исполнительного комитета, на котором утверждались составы для участия в Олимпийских играх в Токио.

12:40 01.07. 2021 Министерство спорта — Саранск

2021 Министерство спорта — Саранск

Доверенные корневые центры сертификации для доверия федерации

- Статья

- 2 минуты на чтение

Полезна ли эта страница?

да Нет

Любая дополнительная обратная связь?

Отзыв будет отправлен в Microsoft: при нажатии кнопки отправки ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

Применяется к: Exchange Server 2013

Чтобы установить доверие федерации между вашей организацией Microsoft Exchange Server 2013 и системой проверки подлинности Azure Active Directory, вам потребуется цифровой сертификат, установленный на сервере Exchange, используемом для создания доверия. Мы настоятельно рекомендуем использовать самозаверяющий сертификат. Самозаверяющий сертификат создается и устанавливается автоматически при использовании мастера Enable Federation Trust в центре администрирования Exchange (EAC).

Мы настоятельно рекомендуем использовать самозаверяющий сертификат. Самозаверяющий сертификат создается и устанавливается автоматически при использовании мастера Enable Federation Trust в центре администрирования Exchange (EAC).

Если вы не хотите использовать рекомендуемый самозаверяющий сертификат, вам следует запросить и установить сертификат X.509 Secure Sockets Layer (SSL) в центре сертификации (CA), которому доверяет Microsoft. Хотя сертификаты, выпущенные другими центрами сертификации, также могут использоваться для установления доверительных отношений федерации с системой проверки подлинности Azure AD, на сегодняшний день они не сертифицированы корпорацией Майкрософт.

В следующей таблице перечислены центры сертификации, которым в настоящее время доверяют Microsoft. Эти центры сертификации были протестированы для использования с Exchange 2013.

| Имя CA | Выпущено | Назначение |

|---|---|---|

Autoridade Certificadora Raiz Brasileira | Autoridade Certificadora Raiz Brasileira | Аутентификация сервера, аутентификация клиента |

Комодо | Центр сертификации Comodo | Аутентификация сервера, аутентификация клиента |

КиберТраст | Балтиморский корневой центр сертификации CyberTrust | Аутентификация сервера, аутентификация клиента |

Цифровой сертификат | Глобальный корневой центр сертификации Digicert | Аутентификация сервера, аутентификация клиента |

Digicert High Assurance EV | Глобальный корневой центр сертификации Digicert | Аутентификация сервера, аутентификация клиента |

Доверить | Доверить. | Аутентификация сервера, аутентификация клиента |

Поручительство (2048) | Центр сертификации защищенных серверов Entrust.net | Аутентификация сервера, аутентификация клиента |

Эквифакс | Центр сертификации безопасности Equifax | Аутентификация сервера, аутентификация клиента |

GlobalSign | Центр сертификации GlobalSign | Аутентификация сервера, аутентификация клиента |

Иди папочка | Центр сертификации Go Daddy Class 2 | Аутентификация сервера, аутентификация клиента |

Сетевые решения | Центр сертификации сетевых решений | Аутентификация сервера, аутентификация клиента |

Положительный SSL | Центр сертификации Comodo | Аутентификация сервера, аутентификация клиента |

СЭКОМ | Центр сертификации SECOM Trust Systems | Аутентификация сервера, аутентификация клиента |

UTN-UserFirst-Hardware | Центр сертификации Comodo | Аутентификация сервера, аутентификация клиента |

VeriSign | Общедоступный первичный центр сертификации класса 3 | Аутентификация сервера, аутентификация клиента |

VeriSign | Доверительная сеть VeriSign | Аутентификация сервера, аутентификация клиента |

Дополнительные сведения о требованиях к сертификату для Федерации см. в разделе Федерация.

в разделе Федерация.

Access Federation — JFrog — Документация JFrog

Настройка федерации доступа

Перед настройкой топологий федерации доступа

Прежде чем перейти к следующему шагу настройки топологий федерации доступа, обязательно настройте базовый URL-адрес на стороне Artifactory.

Для настройки федерации доступа необходимо выполнить следующие основные шаги:

- Настройка доступа для разрешения удаленных вызовов из Mission Control

На этом шаге вы разрешите Mission Control отправлять команды любой из служб Access в развертывании платформы JFrog. - Создание круга доверия

На этом шаге вы создадите основу для своей топологии федерации доступа, предоставив целевые службы синхронизации с корневым сертификатом исходной службы синхронизации. - Настройка топологий федерации доступа

На этом шаге вы установите соединения, необходимые для того, чтобы служба Access в развертывании исходной платформы могла синхронизировать объекты безопасности со службой Access в развертывании целевой платформы (т. е. те, которые были снабжены корневым сертификатом исходной службы).

е. те, которые были снабжены корневым сертификатом исходной службы).

Установление круга доверия

Вы можете настроить синхронизацию объектов безопасности из источника в целевое развертывание платформы, только если источник является доверенным для цели. Это доверие устанавливается путем предоставления доступа в целевых развертываниях платформы с корневым сертификатом исходных развертываний платформы. Дополнительную информацию см. в разделе «Создание круга доверия».Перед настройкой топологий федерации доступа

Прежде чем перейти к следующему шагу настройки топологий федерации доступа, убедитесь, что целевая служба Access снабжена необходимыми корневыми сертификатами из исходной службы Access.

$JFROG_HOME/artifactory/var/etc/access/keys/trusted папка

Настройка топологий федерации доступа для настройки топологии путем настройки связи в Access Federation.

Примеры топологий

Пример 1. Настройка топологии «звезда»

Рассмотрим сценарий, в котором три службы доступа должны быть настроены в топологии «звезда», где Access-A синхронизируется с Access-B и Access-C.

В этом случае необходимо предоставить Access-B и Access-C корневой сертификат Access-A, чтобы A стал доверенным для B и C.

Пример 2. Настройка полносвязной топологии

Рассмотрим сценарий где три службы доступа должны быть настроены в топологии Full Mesh, где каждая служба должна иметь возможность синхронизировать изменения объектов безопасности с обеими другими службами.

В этом случае вам необходимо предоставить каждой службе доступа корневые сертификаты обеих других служб, чтобы они обе были доверенными.

Настройка связи в Access Federation

Чтобы настроить топологию Access Federation, в модуле Administration в развертывании платформы, где установлен Mission Control, разверните Identity and Access и выберите Access Federation . Отображается список управляемых развертываний платформы.

Топология сетки

Чтобы настроить топологию сетки, нажмите Применить топологию | Сетка . Мастер, который проведет вас через следующие шаги:

Мастер, который проведет вас через следующие шаги:

Выбор развертываний платформы

Выбор объектов безопасности для синхронизации

Сводка

1.Выбор развертываний платформы

На этом шаге вы выбираете развертывания платформы, которые будут частью федеративной группы. Чтобы включить развертывания платформы в федеративную группу, выберите их из списка Доступные развертывания платформы и с помощью стрелок перенесите их в список Выбранные развертывания платформы .

2. Выбор объектов безопасности

После настройки служб доступа, входящих в федеративную группу, вы выбираете набор объектов безопасности, которые должны быть синхронизированы, из следующих:

Пользователи

Группы

Разрешения

Токены доступа

Просто отметьте объекты, которые необходимо синхронизировать (по умолчанию все отмечены), и нажмите Далее .

3. Сводка

Наконец, мастер отображает сводку конфигурации. Чтобы подать заявку, нажмите Готово .

Отображается сводка результатов.

Топология Star

Чтобы настроить федерацию доступа, нажмите Apply Topology и выберите Star . Мастер проведет вас через шаги процесса, а именно:

Выбор услуг

Выбор объектов безопасности для синхронизации

Резюме

9003 синхронизация объектов безопасности с Home-JPD на Artifactory-edge1 .Перед настройкой Artifactory-Edge1 был предоставлен с корневым сертификатом Home-JPD , а Управление полетом было настроено для выполнения вызовов службы доступа в Artifactory-Edge1. Выберите метод назначения типов объектов целям.

Вручную назначать объекты разным целям: это обеспечивает гибкость, поскольку позволяет назначать разные типы объектов разным целям. Например: вы решили синхронизировать пользователей и группы из доступа A в доступ B, выбрать синхронизацию только пользователей, групп и разрешений из доступа A в доступ C и синхронизировать все объекты из доступа A в доступ E.

Применить ко всем целям: любой сделанный выбор применяется ко всем целям, а выбор разрешений применяется ко всем разрешениям. Эта опция активируется при выборе топологии «звезда».

Выберите типы объектов для синхронизации.

- «входящий»: Входящие параметры сопоставляют идентификаторы служб из исходной службы доступа с идентификаторами служб, к которым относится принимающая служба доступа. прикрепил.Чтобы определить идентификатор службы Artifactory, используйте конечную точку Get Service ID REST API.

- «исходящий»: Исходящие параметры определяют параметры, которые управляют внешней синхронизацией объектов безопасности из исходной службы в целевую службу.

- Для любой группы , которая синхронизируется из исходной службы доступа в цель, все пользователей в этой группе также синхронизируются.

- Для любого разрешения , которое синхронизируется из исходной службы доступа в цель, все пользователей и группы , связанные с этим разрешением, также синхронизируются.

- Служба доступа может обслуживать только одну службу каждого поддерживаемого типа, т. е. по одной для Artifactory, Mission Control, Xray и Distribution.

- Если вы удаляете зарегистрированную службу (например, изменяя Artifactory, который используется в качестве поставщика аутентификации), вам необходимо вручную удалить соответствующий идентификатор службы, зарегистрированный в Access, прежде чем вы сможете добавить новую службу того же типа.

- Начиная с версии 5.4 изменился формат идентификатора службы Artifactory. Если вам нужно сопоставить идентификатор службы, формат которого ниже версии Artifactory 5.4, с форматом, начиная с версии Artifactory 5.4 и выше, или наоборот, вам необходимо вручную написать идентификатор службы.

- При обновлении Artifactory формат идентификатора службы остается таким же, как и в первоначально установленной версии. Например, если исходная версия Artifactory, которую вы установили, была версии 5.2, и вы обновили версии до версии 5.11 формат идентификатора службы вашей установки Artifactory по-прежнему будет соответствовать версии 5.2.

- Моя библиотека

- Моя библиотека

- Спуфинг: Злоумышленник может попытаться подделать личность другого пользователя, чтобы получить несанкционированный доступ к ресурсам Google Cloud.

- Повышение привилегий: Злоумышленник может воспользоваться рабочей нагрузкой федерация удостоверений, чтобы получить доступ к ресурсам, которые иначе не были бы иметь доступ к.

- Неотказуемость: Злоумышленник может скрыть свою личность и действия используя внешние учетные данные, которые затрудняют отслеживание действий им.

- В AWS приложения, развернутые в EC2, могут использовать профили экземпляров принять на себя роль и получить временные учетные данные.

- В Azure приложения могут использовать управляемые удостоверения. для получения токенов доступа.

- В GitHub Actions рабочие процессы могут получать токены ID

которые отражают развертывание

личность работы.

- Создание ключа служебной учетной записи и его хранение вместе с другим секретом.

- Использование токенов, выпущенных существующим поставщиком удостоверений, и обмен ими для учетных данных Google с помощью объединения удостоверений рабочей нагрузки.

- Убедитесь, что для объединения удостоверений рабочей нагрузки используются только доверенные поставщики удостоверений.

- Централизованно управляйте доступом к конфигурации пулов удостоверений рабочей нагрузки и поставщиков.

- Применяйте согласованные сопоставления атрибутов и условия во всех проектах и приложениях.

- Внешнее удостоверение соответствует только одному значению

google.subject. - Значение

google.subjectсоответствует только одному внешнему удостоверению.

- Вы можете найти внешнее удостоверение по его

значению google.subject. - ограничить количество внешних удостоверений, которые могут олицетворять учетную запись службы

- ограничить ресурсы, к которым может получить доступ учетная запись службы

- Получите учетные данные от надежного поставщика удостоверений.

- Обменять учетные данные на маркер из службы маркеров безопасности.

- Используйте токен из службы токенов безопасности для олицетворения службы учетную запись и получить недолговечный токен доступа Google.

Том объединен с tsmith.

tsmith назначена роль doc.

Общая роль и политики тестировщика на сайте B определяют, что пользователю может быть назначена роль тестировщика.

В консоли администрирования сайта A (поставщика удостоверений) нажмите > > .

Щелкните , затем .

Укажите , например, role_sharing, затем нажмите .

Нажмите и заполните параметры:

Локальный атрибут: Выбирать .

Удаленный атрибут: Укажите имя, например, роли. Убедитесь, что вы используете одно и то же удаленное имя в сопоставлении как для поставщика удостоверений, так и для поставщика услуг.

Оставьте для других параметров значения по умолчанию.

Щелкните , затем щелкните .

Вновь созданное сопоставление атрибутов появится в списке наборов атрибутов.

Повторите шаги с 1 по 5 на сайте B (поставщик услуг).

Продолжить получение назначений ролей.

Чтобы экспортировать роли из поставщика удостоверений, войдите в Консоль администрирования для провайдера удостоверений. (На рис. 4-7 это площадка А.)

Нажмите > > > > > .

Если вы используете протокол SAML 2.0 или SAML 1.1, действия аналогичны. Вам просто нужно щелкнуть соответствующую вкладку после нажатия . Путь одинаков для этих протоколов.

Выберите созданный набор атрибутов, а затем переместите его, чтобы этот атрибут был отправлен с аутентификацией.

Щелкните .

Обновление сервера идентификации сайта A.

Чтобы импортировать роли от поставщика удостоверений к поставщику услуг, войдите в Консоль администрирования для поставщика услуг.(На рис. 4-7 это площадка B.)

Войдите в консоль администрирования сайта B.

Щелкните > > .

Укажите имя политики, выберите тип и щелкните .

В разделе нажмите , затем выберите .

(условно) Если вы объединились с несколькими поставщиками удостоверений, выберите поставщика. Если вы объединились только с одним поставщиком удостоверений, этот поставщик выбирается за вас.

В этом примере вы объединились только с поставщиком удостоверений на сайте A, и он выбран за вас.

В качестве значения выберите , затем укажите имя роли, назначенной сайтом A, например doc.

Если вы оставите значение , убедитесь, что вы правильно указали регистр.

В разделе укажите роль для активации на Сайте Б для роли, полученной от Сайта А.

Ваша политика должна выглядеть примерно так:

Щелкните > , затем щелкните .

Чтобы включить роль для Identity Server, щелкните > > .

Выберите роль, затем щелкните .

(Необязательно) Повторите шаги с 2 по 10 для других ролей, назначенных на сайте A.

Если у вас есть другие политики ролей на сайте A, вам необходимо настроить политики ролей на сайте B, чтобы активировать роли. Например, если на сайте A была политика роли тестировщика, и вы хотели, чтобы пользователи, назначенные политике роли тестировщика, также были назначены политике роли тестировщика на сайте B, вы можете создать отдельную политику для этой активации или добавить или группу условий со значением поля tester в политику на шаге 7.

Политика назначит федеративным пользователям, которые принадлежат к ролям документа или тестировщика на сайте A, роль тестировщика на сайте B.

Политика назначит федеративным пользователям, которые принадлежат к ролям документа или тестировщика на сайте A, роль тестировщика на сайте B.Чтобы проверить совместное использование ролей:

Введите URL-адрес защищенного ресурса, для доступа к которому требуется роль. Для приведенной выше политики это будет ресурс, требующий роли тестировщика.

Щелкните федеративную ссылку на сайт A.

Войдите в систему с учетными данными пользователя, которому назначена роль документа.

Вам предоставлен доступ к ресурсу. Если вам отказано в доступе, перейдите к проверке конфигурации, чтобы обнаружить проблему.

Убедитесь, что ведение журнала политики включено для поставщика удостоверений и поставщика услуг.Убедитесь, что вы включили хотя бы ведение журнала приложений на информационном уровне.

Процедуры настройки см. в разделе 23.3.1 «Настройка ведения журнала для Identity Server».

Вы можете получить доступ к файлам журнала для загрузки и просмотра, нажав > .

Предоставьте пользователю доступ к ресурсу, защищенному политикой, требующей роли с сайта A.

Для этой трассировки пользователь tsmith с сайта A запрашивает доступ к странице bugz. Пользователь использует федеративную ссылку и входит в систему с учетными данными пользователя tsmith.

Убедитесь, что сайт A назначает пользователю роль.

Просмотрите файл catalina.out (Linux) или файл stdout.log (Windows) Identity Server на сайте A.

Поиск имени роли. Вы должны найти строку, похожей на следующее:

2009-08-22T20: 30: 19Z Info NIDS Применение: AM # 500105013: AMDEVICED # C5F467BA50B009AC: Amauthid # YFDEMQCT2ZUTWYBD1EYSPFPH8G5A5AML6Mrughd1Hiqc =: аутентифицированный пользователь CN = TSMITH, O = Novell в пользовательском магазине sitea-nids-user-store с ролями doc,аутентифицированный. Если нужной вам роли нет в списке, просмотрите трассировку оценки политики, чтобы узнать, почему пользователю не была назначена роль. Дополнительные сведения о том, как понимать трассировки ролей, см. в разделе Трассировки назначения ролей.

Убедитесь, что сайт A отправляет подтверждение аутентификации на сайт B.

В файле catalina.out (Linux) или файле stdout.

log (Windows) Identity Server с сайта A найдите строки, подобные следующим:

log (Windows) Identity Server с сайта A найдите строки, подобные следующим:2009-08-22T20:30:19Z INFO NIDS Приложение: AM#500105018: AMDEVICEID#C5F467BA50B009AC: AMAUTHID#YfdEmqCT2ZutwybD1eYSpfph8g5a5aMl6MGryq1hIqc=: Ответ на запрос AuthnRequest с артефактом AAPLsCVpfv3ha9Mpn+cQKZVOPSTryCXcf39D63sc0QaygH63sc0QaygH63sc0QfscL5 2009-08-22T20: 30: 19Z ИНФО НДИ Применение: AM # 500105019: AMDEVICEID # C5F467BA50B009AC: AMAUTHID # YfdEmqCT2ZutwybD1eYSpfph8g5a5aMl6MGryq1hIqc =: Отправка AuthnResponse в ответ на артефакт AAPLsCVpfv3ha9Mpn + cUiCXcf3D63sc0QfscL5mZaaygHBKVOOh9aPSQ Если вы не видите эти типы записей, убедитесь, что вы настроили сайт A для отправки ролей.См. Получение назначений ролей.

Убедитесь, что сайт B получает утверждение SAML с ролями.

В файле catalina.out (Linux) или файле stdout.log (Windows) Identity Server с сайта B найдите строки, подобные следующим:

2009-08-22T20:30:19Z INFO NIDS Приложение: AM#500105020: AMDEVICEID#488475009C6D3DDF: AMAUTHID#YfdEmqCT2ZutwybD1eYSpfph8g5a5aMl6MGryq1hIqc=: Получено и обработано артефакт от IDP — AAPLsCVpfv3ha9Mpn+cUiCXcf3D63sc0QfscH5mZa 2009-08-22T20: 30: 19Z INFO НДИ Применение: AM # 500105021: AMDEVICEID # 488475009C6D3DDF: AMAUTHID # YfdEmqCT2ZutwybD1eYSpfph8g5a5aMl6MGryq1hIqc =: Отправив артефакт AAPLsCVpfv3ha9Mpn + cUiCXcf3D63sc0QfscL5mZaaygHBKVOOh9aPSQ к URL https: // rholm.  nam.example.com:8443/nidp/idff/soap в IDP

nam.example.com:8443/nidp/idff/soap в IDP Идентификатор артефакта должен совпадать с идентификатором артефакта на шаге 4.

Если вы не видите эти типы записей, убедитесь, что вы настроили сайт B для получения ролей. См. Получение назначений ролей.

Убедитесь, что сайт B оценивает полученные назначения ролей и активирует роли.

В файле catalina.out (Linux) или файле stdout.log (Windows) Identity Server с сайта B найдите оценку политики для RolesFromIdentityProvider.Вы должны найти строки, подобные следующим:

~~CO~1~RolesFromIdentityProvider(6670):https://ipd.sitea.nam.example.com: 8443/nidp/idff/metadata:TESTER,DOC,AUTHENTICATED~com.novell.nxpe.condition. NxpeOperator@string-equals~(0):hidden-param:hidden-value:~~~True(69) ~~PA~ActionID_1203705845727~~AddRole~тестер~~~Успех(0)

2009-08-22T20:30:20Z ИНФОРМАЦИЯ Приложение NIDS: AM#500105013: AMDEVICEID#488475009C6D3DDF: AMAUTHID#YfdEmqCT2ZutwybD1eYSpfph8g5a5aMl6MGryq1hIqc=: Внутренний пользователь, прошедший проверку подлинности, cn=Tom,o Оценка политики показывает, что условие оценивается как истинное и что роль тестировщика активирована.

Том — это пользователь, объединенный с пользователем tsmith, и запись показывает, что Тому назначена роль тестировщика.

Том — это пользователь, объединенный с пользователем tsmith, и запись показывает, что Тому назначена роль тестировщика.Если вы не видите оценку политики для RolesFromIdentityProvider, убедитесь, что вы создали такую политику ролей и включили ее. См. раздел Настройка политик для обработки полученных ролей.

Если пользователю была назначена правильная роль, последним шагом будет проверка того, как поставщик встроенных услуг оценил политику, защищающую ресурс.

В файле catatina.out файла ipd-esp для шлюза доступа найдите строки, подобные приведенным ниже, для трассировки политики авторизации:

2009-08-22T20:30:20Z INFO NIDS Application: AM# 501102050: AMDEVICEID#esp-2559E77C93738D15: AMAUTHID#YfdEmqCT2ZutwybD1eYSpfph8g5a5aMl6MGryq1hIqc=: PolicyID#65LN233O-KN19-1L7M-176M-P942LMN6P832: NX1PESID Policy#1: NX1PESID ~~RL~1~~~~Количество правил: 2~~Успех(0) ~~RU~RuleID_1198874340999~Allow_Tester~DNF~~1:1~~Успех(0) ~~CS~1~~И~~1~~Истина(69) ~~CO~1~CurrentRoles(6660):no-param:TESTER,AUTHENTICATED~com.  novel.nxpe.condition.NxpeOperator@string-substring~SelectedRole (6661):hidden-param:hidden-value:~~~True(69)

~~PA~1~~Разрешить доступ~~~~Успех(0)

~~PC~1~~Document=(ou=xpemlPEP,ou=mastercdn,ou=ContentPublisher Container,ou=Partition,ou=PartitionsContainer,ou=VCDN_Root,ou=accessManagerContainer,o=novell:romaContentCollectionXMLDoc),Policy=(Allow_Tester ),Правило=(1::RuleID_1198874340999),Действие=(Разрешить::1)~~~~Успех(0)

novel.nxpe.condition.NxpeOperator@string-substring~SelectedRole (6661):hidden-param:hidden-value:~~~True(69)

~~PA~1~~Разрешить доступ~~~~Успех(0)

~~PC~1~~Document=(ou=xpemlPEP,ou=mastercdn,ou=ContentPublisher Container,ou=Partition,ou=PartitionsContainer,ou=VCDN_Root,ou=accessManagerContainer,o=novell:romaContentCollectionXMLDoc),Policy=(Allow_Tester ),Правило=(1::RuleID_1198874340999),Действие=(Разрешить::1)~~~~Успех(0)

Если строка PA не оценивается как Разрешить доступ, вам необходимо просмотреть политику авторизации и выяснить условия, кроме роли тестировщика, которые должны быть выполнены для разрешения доступа.

1. Выбор служб

На этом шаге вы выбираете службы, которые будут частью федеративной группы. Чтобы включить службы в федеративную группу, выберите их из списка Доступные развертывания платформы и с помощью стрелок перенесите их в список Выбранные развертывания платформы .

2. Выбор объектов безопасности

Для синхронизации объектов безопасности:

3. Сводка

Наконец, мастер отображает сводку конфигурации. Чтобы подать заявку, нажмите Готово .

Отображается сводка результатов.

Настройка синхронизации

На этом этапе вы настраиваете объекты безопасности, которые служба доступа должна синхронизировать со своими целевыми службами. В то же время вы можете опционально установить ряд параметров, регулирующих процесс синхронизации. Параметры конфигурации указываются в файле конфигурации YAML, который загружается в различные службы доступа.

Параметры федерации доступа

Следующие разделы в файле конфигурации YAML управляют федерацией доступа:

Формат параметров файла YAML федерации показан ниже со значениями по умолчанию:

федерация:

исходящий:

типы объектов для синхронизации:

- пользователи

- группы

- разрешения

- жетоны

исключить-пользователей:

- <имя пользователя 1>

- <имя пользователя 2>

буфер-ожидание-миллис: 30000

максимальный размер буфера: 500

считать устаревшие часы: 168

максимальная разница в будущем времени: 60000

таймаут-миллис: 3000

количество попыток: 3

серверы:

- имя: "<имя-цели>"

URL-адрес: "<целевой URL-адрес>"

- имя: "<имя-цели>"

URL-адрес: "<целевой URL-адрес>"

...

- имя: "<имя-цели>"

URL-адрес: "<целевой URL-адрес>"

входящий:

сервис-идентификатор-отображение:

- из: <Источник Artifactory | Рентген | Идентификатор службы распространения1>

кому:

- из: <Источник Artifactory | Рентген | Идентификатор службы распространения2>

кому:

. ..

- из: <Источник Artifactory | Рентген | Идентификатор службы распространенияn>

кому:

..

- из: <Источник Artifactory | Рентген | Идентификатор службы распространенияn>

кому: где:

типы объектов для синхронизации | Указывает, какие объекты следует синхронизировать с настроенными целевыми серверами.Возможные значения: — пользователи — группы — разрешения — маркеры Неявная синхронизация Для обеспечения согласованности иерархических отношений объектов между различными службами доступа в круге доверия применяются следующие правила. для синхронизации объектов безопасности: LDAP, SAML, Crowd и т. д. При использовании сторонних поставщиков аутентификации, таких как LDAP, SAML и Crowd, могут быть объединены только пользователей , определенных в этих поставщиках, а НЕ конфигурации . Также обратите внимание, что для работы федерации эти пользователи должны быть созданы ПОСЛЕ входа в Artifactory. |

| 3 Exclue-пользователи | |

| 3 Buffer-wait-millis | Дополнительно [по умолчанию: 30000] Время (мс) между попытками синхронизации. |

максимальный размер буфера | Необязательный [По умолчанию: 500] Максимальное количество объектов, которое может быть накоплено между попытками синхронизации. |

stale-hours | Дополнительно [по умолчанию: 168 (одна неделя)] быть «устаревшим» и не синхронизироваться с обновлениями.Как только сервер считается «устаревшим», его можно вернуть в работу только с помощью конечной точки REST API, описанной в разделе «Обновление устаревшего сервера». |

max-future-time-diff-millis | Дополнительно [по умолчанию: 60000] принимайте последующее изменение только в том случае, если его временная метка не менее чем на 90 316 максимальных разностей будущего времени на 90 317 больше, чем предыдущее обновление. Дополнительные сведения см. в разделе Обработка конфликтов синхронизации. |

timeout-millis | Необязательный [по умолчанию: 3000] Продолжительность времени после синхронизации обновления, в течение которого служба доступа будет ожидать подтверждения от принимающей службы доступа перед повторной попыткой синхронизации. |

количество попыток | Необязательный [по умолчанию: 3] Сколько раз служба доступа будет пытаться синхронизировать обновление с удаленной службой до тех пор, пока. Если подтверждение не получено от целевого сервера после указанного количества попыток, синхронизация считается неудачной. |

серверы | Логическое имя и URL целевых служб доступа, с которыми эта служба доступа может синхронизировать сущности или Distribution выбирает экземпляр Artifactory в качестве поставщика аутентификации, идентификатор службы этой службы автоматически регистрируется в соответствующей службе доступа. В этом поле сопоставляются идентификаторы служб, синхронизируемых с этой службой доступа. Для цели синхронизации поля «от» и «до» определяют сопоставление идентификаторов службы. Поле from: должно указывать тип службы с подстановочным знаком. Например, для Artifactory укажите Поле to: должно указывать конкретную службу, с которой сопоставляется исходная служба (в поле from: ). Ограничения |

Следите за пробелами

Формат файла YAML чувствителен к пробелам, поэтому вам необходимо убедиться, что все необходимые символы пробелов присутствуют. Если формат YAML недействителен, разрешения не будут успешно синхронизированы, и вы не будете получать сообщения об ошибках.

Обработка конфликтов синхронизации

В зависимости от настроенной вами топологии синхронизации сервер доступа может получать несколько обновлений из разных источников через короткие промежутки времени Последовательные обновления могут даже конфликтовать. Например, в полноячеистой топологии на сервере доступа может быть обновлен пароль пользователя до одного значения, синхронизированного из одного источника, но пароль того же пользователя может быть обновлен до другого значения, синхронизированного из другого источника. Чтобы разрешить такие конфликты, сервер доступа завершает обновление с самой последней отметкой времени. Однако, поскольку синхронизация часов сервера не всегда может быть полностью точной, может возникнуть несогласованность, когда сервер доступа получает конфликтующие обновления.Чтобы преодолеть возможную неточность синхронизации часов сервера, сервер доступа использует временной буфер, указанный в параметре

Например, в полноячеистой топологии на сервере доступа может быть обновлен пароль пользователя до одного значения, синхронизированного из одного источника, но пароль того же пользователя может быть обновлен до другого значения, синхронизированного из другого источника. Чтобы разрешить такие конфликты, сервер доступа завершает обновление с самой последней отметкой времени. Однако, поскольку синхронизация часов сервера не всегда может быть полностью точной, может возникнуть несогласованность, когда сервер доступа получает конфликтующие обновления.Чтобы преодолеть возможную неточность синхронизации часов сервера, сервер доступа использует временной буфер, указанный в параметре max-future-time-diff-millis , указанном выше. Access не будет обновлять объект, если обновление поступит раньше, чем через 90 316 максимум-будущее-время-разница 90 317 миллисекунд с момента предыдущего обновления.

Рассмотрим следующий пример со значением по умолчанию maximum-future-time-diff-millis = 60000.

В службе доступа 1 пароль для User1 изменен на «abc» в 09:02:00:000.

Однако примерно в то же время Пользователь 1 синхронизируется со службой доступа 1 из службы доступа 2, которая установила пароль «def».

Если изменение, синхронизированное из службы доступа 2, имеет отметку времени между 09:02:00:000 и 09:02:59:999, тогда пароль пользователя 1 будет «abc», поскольку пароль, синхронизированный из службы доступа 2, игнорируется.

Если изменение, синхронизированное из службы доступа 2, имеет отметку времени 09:03:00:000 или более позднюю, тогда пароль пользователя 1 будет «def», поскольку пароль, синхронизированный из службы доступа 2, считается более поздним, чем пароль. установить непосредственно на сервере доступа 1, чтобы он был принят.

Синхронизация данных

После настройки служб доступа с соответствующими файлами YAML вы готовы синхронизировать данные из источника с целевыми службами доступа.

Для синхронизации данных необходимо вручную применить следующую конечную точку REST API к исходной службе:

Описание : Синхронизация данных из источника в целевую службу доступа

Примечания: Требуется Artifactory Enterprise Plus

Начиная с : 5. 11

11

Security : Требуется пользователь с правами администратора.

Использование : PUT /api/v1/system/federation/[targetServer]/full_broadcast

Пример использования:

curl -uaccess-admin:пароль http://localhost:8040/access/api/v1/system/federation/access-2/full_broadcast -XPUT

Пользователь-администратор доступа

Вызовы REST API к службе Access должны быть аутентифицированы с помощью пользователя-администратора службы Access, для которой вы выполняете вызов.

Не путайте это с любым пользователем-администратором, определенным в Artifactory.Их можно использовать для вызовов REST API в Artifactory. Этот вызов выполняется в службе доступа, чтобы восстановить ее после длительного периода бездействия, а не в Artifactory.

Пример

Ниже приведен пример того, как можно настроить одностороннюю репликацию разрешений путем синхронизации настроек разрешений из исходной службы доступа в вашем круге доверия с целью. Вот шаги этого процесса:

Вот шаги этого процесса:

Этот пример применяется для ручной настройки федерации доступа с использованием конфигураций доступа.При настройке Access Federation через пользовательский интерфейс Mission Control некоторые настройки обрабатываются Mission Control во время настройки.

Сопоставление целей разрешений с репозиториями разных типов

По умолчанию федерация работает только для целей разрешений, где разрешения применяются к ресурсам одного типа (локальный-локальный и удаленный-удаленный).

Сопоставление репозиториев разных типов (удаленное с локальным или локальное с удаленным) требует редактирования свойств артефактной системы.

Чтобы включить локальные разрешения для удаленных репозиториев:

Artifetory.apply.local.repos.permissions.on.remote.repos=true

Чтобы включить удаленные разрешения для локальных репозиториев:

Artifactory.apply.remote.repos. разрешения.on.local.repos=true

Получение идентификаторов служб

Первым шагом является получение идентификаторов служб Artifactory, участвующих в отношениях синхронизации разрешений. Обратите внимание, что нам нужны идентификаторы сервисов Artifactory , хотя на самом деле разрешения управляются и синхронизируются соответствующими сервисами Access.

Обратите внимание, что нам нужны идентификаторы сервисов Artifactory , хотя на самом деле разрешения управляются и синхронизируются соответствующими сервисами Access.

Для каждой исходной и целевой службы Artifactory запустите конечную точку Get Service ID REST API. В этом примере мы предполагаем, что вы применяете этот вызов непосредственно на компьютере, на котором работает служба Artifactory (т. е. на локальном хосте):

.curl -uadmin:пароль -v http://localhost:8081/artifactory/api/system/service_id В исходной службе ответ: jfrt@01c9s2y40bcs960sdxwy4302yc На целевой службе ответ: jfrt@01c9wadx1fvh4d1egg7wne0e0g

Спланируйте и наметьте синхронизацию

Мы настоятельно рекомендуем подготовить идентификатор службы каждого задействованного кластера Artifactory и создать диаграмму, иллюстрирующую топологию синхронизации разрешений, которую вы реализуете, при назначении логического имени для идентификатора службы. В этом примере мы назначим следующие логические имена идентификаторам исходного и целевого сервисов:

В этом примере мы назначим следующие логические имена идентификаторам исходного и целевого сервисов:

access-1: jfrt@01c9s2y40bcs960sdxwy4302yc

access-2: jfrt@01c9wadx1fvh4d1egg7wne0e0g

Inbound Configuration

цель Доступ к службе для создания сопоставления идентификатора службы, как описано в Загрузка файла YAML. Обратите внимание: поскольку целевая служба получает разрешения (и ничего не синхронизирует), нет необходимости включать поле типов объектов для синхронизации .федерация:\n входящий:\n сопоставление идентификатора службы:\n - от: jfrt@*\n - кому: jfrt@01c9wadx1fvh4d1egg7wne0e0g\n

Не забудьте перезапустить службу доступа после размещения файла YAML в указанном месте.

Исходящая конфигурация

Исходящая конфигурация передается на исходный экземпляр Access

Обратите внимание, что исходящая конфигурация должна применяться к исходному экземпляру Access, из которого вы синхронизируете объекты безопасности.

В этом примере мы хотим синхронизировать все объекты безопасности, используя значения по умолчанию, за исключением следующих параметров, которые мы хотим изменить:

timeout-millis = 4000

количество попыток: 5

Загрузите следующий файл YAML в службе доступа source , как описано в разделе Загрузка файла YAML , чтобы указать вышеуказанные параметры и установить access-2 в качестве цели синхронизации для доступа-1 (в этом примере предполагается, что IP-адрес службы доступа-2 равен 35.230.92.254):

федерация:\n

исходящий:\n

тайм-аут-миллис: 3000\n

количество попыток: 3\n

серверы:\n

имя : "доступ-2"\n

URL: "http://35.230.92.254:8040/доступ"\n Не забудьте перезапустить службу доступа после размещения файла YAML в указанном месте.

Вызов синхронизации

После настройки федерации вы готовы синхронизировать данные, применив конечную точку REST API федерации, описанную в разделе Синхронизация данных при доступе-1:

curl -uaccess-admin:пароль http://localhost:8040/access/api/v1/system/federation/access-2/full_broadcast -XPUT

Возобновление устаревшей службы

«Устаревшая» служба — это служба, которая была зарегистрирована в качестве цели синхронизации, однако не реагировала ни на какие попытки синхронизации данных в течение периода времени, превышающего период времени, определенный в параметре рассмотрения устаревших данных. часов, с которым была настроена исходная служба доступа.Как только целевая служба будет признана устаревшей, исходная служба не будет предпринимать никаких дальнейших попыток синхронизировать с ней данные. Чтобы «оживить» устаревшую службу и возобновить синхронизацию данных, необходимо вручную применить конечную точку REST API «Федерация», описанную в разделе «Синхронизация данных» в исходной службе:

часов, с которым была настроена исходная служба доступа.Как только целевая служба будет признана устаревшей, исходная служба не будет предпринимать никаких дальнейших попыток синхронизировать с ней данные. Чтобы «оживить» устаревшую службу и возобновить синхронизацию данных, необходимо вручную применить конечную точку REST API «Федерация», описанную в разделе «Синхронизация данных» в исходной службе:

Удаление зарегистрированной цели синхронизации

Чтобы удалить цель синхронизации, которая была зарегистрированный в службе Access, вам необходимо удалить его из файла конфигурации YAML и перезагрузить файл, как описано в разделе Загрузка файла YAML.

Не забудьте перезапустить службу доступа, как только файл окажется в указанном месте.

REST API

Mission Control поддерживает управление Доступ к федерации через REST API.

Федерация — Amazon Web Services (AWS)

AWS SSO упрощает централизованное управление федеративным доступом к нескольким учетным записям AWS и бизнес-приложениям, а также предоставляет пользователям единый доступ ко всем назначенным им учетным записям и приложениям из одного места. Вы можете использовать AWS SSO для удостоверений в пользовательском каталоге AWS SSO, существующем корпоративном каталоге или внешнем IdP.

Вы можете использовать AWS SSO для удостоверений в пользовательском каталоге AWS SSO, существующем корпоративном каталоге или внешнем IdP.

AWS SSO работает с выбранным вами поставщиком удостоверений, таким как Okta Universal Directory или Azure Active Directory (AD), через протокол Security Assertion Markup Language 2.0 (SAML 2.0). AWS SSO беспрепятственно использует разрешения и политики IAM для федеративных пользователей и ролей, чтобы помочь вам централизованно управлять федеративным доступом для всех аккаунтов AWS в вашей организации AWS.С помощью AWS SSO вы можете назначать разрешения на основе членства в группах в каталоге вашего IdP, а затем контролировать доступ для своих пользователей, просто изменяя пользователей и группы в IdP. AWS SSO также поддерживает стандарт System for Cross-domain Identity Management (SCIM) для включения автоматической подготовки пользователей и групп из Azure AD или Okta Universal Directory в AWS. AWS SSO упрощает реализацию управления доступом на основе атрибутов (ABAC), определяя подробные разрешения на основе атрибутов пользователя, определенных в SAML 2. 0 ИдП. AWS SSO позволяет выбирать атрибуты ABAC из информации о пользователе, синхронизированной с IdP через SCIM, или передавать несколько атрибутов, таких как центр затрат, название или регион, как часть утверждения SAML 2.0. Вы можете определить разрешения один раз для всей своей организации AWS, а затем предоставить, отозвать или изменить доступ к AWS, просто изменив атрибуты в своем IdP. С помощью AWS SSO вы также можете назначать разрешения на основе членства в группах в каталоге вашего поставщика удостоверений, а затем контролировать доступ для своих пользователей, просто изменяя пользователей и группы в поставщике удостоверений.