Безопасность, безапасность или безопастность — как правильно пишется слово

Определение и разбор слова

Данное слово является существительным, которое имеет следующее значение: “отсутствие опасности”.

Несмотря на частое употребление этого слова, при написании возникают сложности.

Давайте с этим разберёмся.

Существует три варианта правописания анализируемого слова:

- “безопасность”, где во втором слоге пишется гласная буква “о”,

- “безапасность”, где во втором слоге пишется гласная буква “а”,

- “безопастность”, где во втором слоге пишется гласная буква “о”, и согласная “т” перед буквой “н”.

Как правильно пишется: “безопасность”, “безапасность” или “безопастность”?

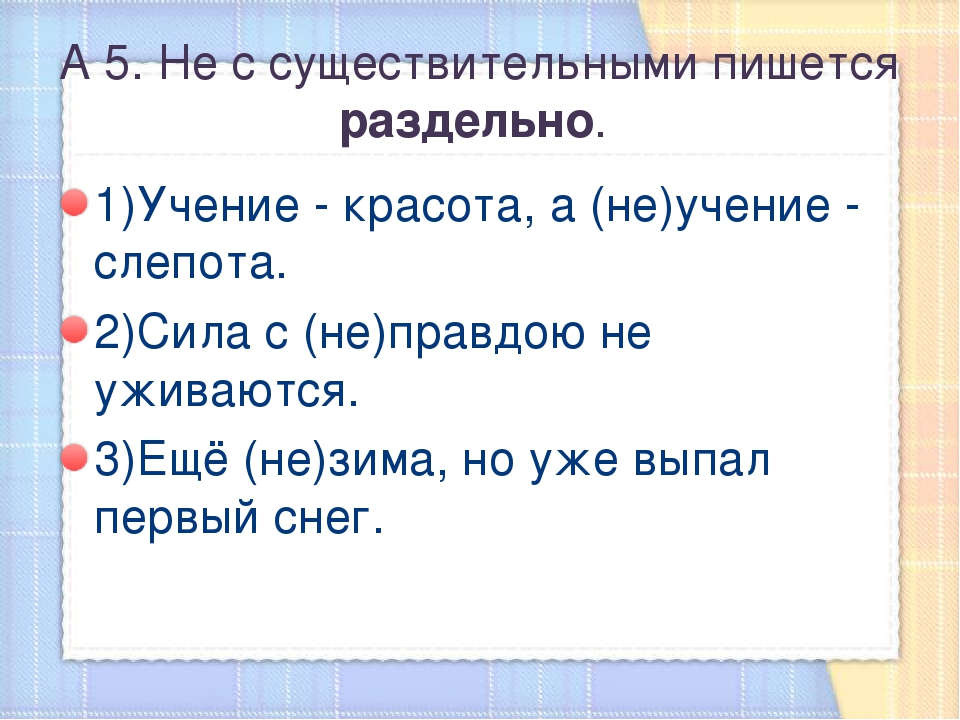

Согласно орфографической норме русского языка правильным является первый вариант:

безопасность

В данном слове нас интересует безударная гласная “о” в корне.

В русском языке для проверки безударной гласной в корне слова необходимо подобрать такое проверочное слово, в котором сомнительная гласная займет ударную позицию.

В данном случае подбор проверочного слова не представляется возможным, так как существительное “безопасность” образовано от словарного слова “опасный” и его правописание следует запомнить.

Почему “т” после согласной “с” не пишется?

Нам нужно понять почему не пишется непроизносимая согласная в данном слове.

Чтобы проверить непроизносимую согласную, необходимо найти родственное или однокоренное слово, в которых будет произноситься или отсутствовать согласная. Или изменить слово так, чтобы согласная произносилась отчетливо, либо убедиться в ее отсутствии.

В нашем случае можно проверить непроизносимую согласную поставив слово в краткую форму прилагательного.

Например:

- безопасность – безопасен

- ужасный – ужасен

- искусный – искусен

Как видно, в данном случае в краткой форме нет непроизносимой согласной “т”, а значит она не пишется и в остальных однокоренных и родственных словах.

К примеру, в следующих словах в краткой форме появляется непроизносимая согласная, следовательно и в остальных формах будет присутствовать эта согласная буква:

- страстный – страстен

- радостный – радостен

Примеры для закрепления

- Для меня безопасность моей семьи превыше всего.

- Мне нужна от тебя надежность и безопасность.

- На предприятии обеспечена полная безопасность.

SECURITY — Перевод на русский

EnglishFor added security, you can also choose to encrypt all your synced data.

Для дополнительной защиты вы можете зашифровать все свои синхронизированные данные. Кроме того, чтобы защитить свой аккаунт, рекомендуется выполнить проверку безопасности.

Кроме того, чтобы защитить свой аккаунт, рекомендуется выполнить проверку безопасности.EnglishIntelligent video also makes it possible to use video for applications outside of security.

Интеллектуальное видео можно использовать не только в сфере обеспечения безопасности. EnglishAs always, Google takes the protection of your privacy and security seriously. Как обычно, компания Google уделяет большое внимание конфиденциальности и защите личных данных.

EnglishAnd my country relies on its security through military alliance, that’s clear.

Моя страна рассчитывает на свою безопасность, основываясь на военно-политическом блоке, это понятно.EnglishWhy has all this focus on security made me feel so much more insecure?

Почему же все это внимание на безопасности создало у меня ощущение еще большей небезопасности?EnglishReal security, security checks, security watch, security

clearance. Настоящая безопасность, проверки безопасности, надзор за безопасностью, допуск безопасности.

Настоящая безопасность, проверки безопасности, надзор за безопасностью, допуск безопасности.EnglishTake the problems of human rights and the problems of security in so many countries around the world.

Обратимся к проблемам прав человека и проблемам безопасности во многих странах мира.EnglishWe told a security guard that she was missing, though she wasn’t missing.

Мы сказали охраннику, что она исчезла, хотя она не исчезла.EnglishDo I need a social security number before I start working?

Мне нужен номер социального страхования до того, как я начну работать? EnglishYou can’t deal with the security problem in the way that you need to. Проблемы безопасности не могут быть решены так, как нужно.EnglishIf a security page or site has an RSS feed, subscribe to it to make sure you stay up to date.

EnglishThe People’s Bank of China has invested in a new security system for

Южноафриканский поставщик финансовых услуг вложил средстваEnglishAfghanistan, we know what a serious security problem Afghanistan is for so many of us in the world.

EnglishSecurity tips for accounts with multiple users

Рекомендации по обеспечению безопасности для аккаунтов с несколькими пользователямиEnglishLife necessitates a universal world, however, we believe in the security of having a local identity.

Жизнь требует глобального мира, однако мы уверены в безопасности обладания национальной идентичности. Ряд вещей: понимание мер безопасности, рисков, угроз контрмер, и как всё это работает.

Ряд вещей: понимание мер безопасности, рисков, угроз контрмер, и как всё это работает.«Инструкции по технике безопасности пишутся кровью»

Евгений Ярин потерял пол-ноги в КГОКе

Почему происходят несчастные случаи в КГОКе? Из-за вынужденного нарушения техники безопасности. Зачастую — с подачи вышестоящих начальников

Расскажу свою историю, которая произошла 15 лет назад. С того времени мало что изменилось.

Это случилось 23 ноября 1996 года. Мне было всего 19 лет. Ночью, в качестве помощника машиниста тепловоза, производил маневры на путях станции Агломерационная. Сначала отцепил группу вагонов с одного пути, затем мы выехали за маневровый светофор, чтобы переставить порожние вагоны под погрузку на свободный путь.

За светофором, после остановки вагона, я спрыгнул и отошел на некоторое расстояние от состава. Отошёл, чтобы меня не зацепило своим же составом. После этого дал команду машинисту по рации.

Отошёл, чтобы меня не зацепило своим же составом. После этого дал команду машинисту по рации.

На стороне, где я находился, был путь для вывода состава на соседнюю станцию Комбинатскую. За светофором эти два пути находятся рядом, расстояние между ними — около полутора метров. Я пропускаю свой состав, слышно только стук колёс, освещения — никакого, тьма кромешная. Потом вдруг резко теряю сознание. Когда пришел в себя — лежал на земле. Сразу понял, что-то произошло.

Потом приехала Скорая. Врачи сделали мне несколько уколов, очнулся только через несколько дней (болевой шок, потом наркоз, потом наркотики).

Что же в итоге произошло? Оказывается из-за корпуса, по соседнему пути, вылетел вперед вагонами состав. Громкая оповестительная связь, по которой дежурный диспетчер должен был объявить о прохождении состава, на тот момент не работала. Помощник машиниста заметил меня в последний момент. Он дал команду машинисту остановиться, но тот не расслышал. Состав сбил меня на полном ходу и продолжил движение. По этому месту прошли все гружёные дозаторы (около 16, вроде).

По этому месту прошли все гружёные дозаторы (около 16, вроде).

Все это время я находился между рельсами. До утра на месте происшествия сделали и освещение, и громкую связь, стёрли все записи на станции регистрации переговоров. Впоследствии начальники приходили ко мне в палату, спрашивали подетально, как всё произошло. Но разве я мог что-то вспомнить сразу после такого удара?

Врачи диагностировали сильнейшее сотрясение головного мозга. Также им пришлось провести травматическую ампутацию ноги до колена. В итоге вину за произошедшее свалили на меня. За молчание предложили работу на электровозе. Я согласился. Еще бы: работа на комбинате, с хорошей зарплатой… При других обстоятельствах, кто бы меня взял с подобной травмой на производство?

Поэтому по своему опыту знаю, что работники не всегда виноваты в произошедшем. Причины бывают разными. От личной недисциплинированности до безалаберности начальства. Требования растут с каждым месяцем. Зачастую они идут в разрез технике безопасности.

Порой доходит до абсурда. Допустим, приезжает главный босс на комбинат. Что делают рабочие? Наводят порядок и чистоту. План будут догонять после отбытия начальства. Это целенаправленное нарушение, иначе не успеть. Причём это происходит с одобрения вышестоящих руководителей.

Из-за таких гонок, на мой взгляд, и происходят большинство несчастных случаев. Только, к сожалению, почти всегда крайними остаются сами пострадавшие, обычные работники. Никто не берет во внимание, что они рискуют из-за необходимости обязательно выполнить план, из-за боязни лишиться премии, из-за страха не продвинуться вверх по карьерной лестнице или вовсе потерять работу.

Правильно говорят, что все инструкции по технике безопасности пишутся кровью. Некоторые пункты появляются только после произошедших ЧП. Считаю, что условия труда должны быть такими, чтобы работа была безопасна на тысячи процентов. А если и произошел несчастный случай, то необходимо наказывать не только пострадавшего, но и всю руководящую цепочку.

Смотрите также:

— Смерть в КГОКе: 59-летняя крановщица упала с 25-метровой высоты

— Очередное ЧП в Качканаре: Погибли путейцы КГОКа

— Появились новые подробности в деле о гибели путейцев КГОКа

— Четвертая смерть за месяц в КГОКе: погиб сварщик

— Пострадавший сварщик КГОКа пришел в себя и опроверг версию нападения

Техника безопасности пишется кровью. | Немного обо всём

Всегда помните, что техника безопасности писана кровью.

«Технику безопасности при работе на токарном станке знаю как свои три пальца» (с).Коротко о том что нужны защитные очки при работе с УШМ

Многие занимаются различной деятельностью, связанной с ручной обработкой предметов инструментами.

Так как весь инструмент (инструмент, оснастка, средства защиты) покупается за свой счёт, то на средствах защиты многие экономят, обходясь минимумом.

Для рук закупаются дешевые перчатки, через которые пролетают искры и пыль. В виду особенности плетения перчаток они зацепаются за острые края, рвутся достаточно быстро. Иногда стоит попробовать купить кожаные перчатки, которые дороже дешевых, но они гораздо износостойкие. Да и работать в них приятнее.

Иногда стоит попробовать купить кожаные перчатки, которые дороже дешевых, но они гораздо износостойкие. Да и работать в них приятнее.

При сварочных работах используют маску хамелеон, но совершенно забывают про штаны и куртку из огнестойкой ткани. В итоге руки и ноги могут слегка загореть от ультрафиолета электрической дуги.

Тут не шумно, говорят те, кто не пробовал работать в шумовых наушниках. После того как я стал использовать наушники пропал лишний шум после работы с УШМ или перфоратором.

Да я по быстрому, пару раз проведу диском ушм по заготовке, а потом их ведут к окулисту, так как они поймали в глаз частичку металла. Для недопущения подобного нужно купить защитные очки, а если носятся диоптрические очки, то придется покупать защитную маску или защитный щиток.

Некоторые закупают для ушм диск для работы по дереву.

Но многие считают подобный диск опасным, хотя и обычным отрезным диском можно получить неприятности. Особенно если на болгарке выключатель без кнопки безопасности. Для удобства работы можно сделать ножной выключатель без фиксации. Включение и выключение осуществляется ногой. Для этого достаточно найти вилку,розетку, провод и кнопку звонка, которая сможет выдержать нагрузку инструмента. Я использовал подрозетник и встраиваемую в стену кнопку звонка.

Для удобства работы можно сделать ножной выключатель без фиксации. Включение и выключение осуществляется ногой. Для этого достаточно найти вилку,розетку, провод и кнопку звонка, которая сможет выдержать нагрузку инструмента. Я использовал подрозетник и встраиваемую в стену кнопку звонка.

При работе на земле приходится опускаться на колени. Чтобы снизить негатив от приседаний следует использовать наколенники, благодаря которым опускаться на колено станет легче.

Скакать за каждым инструментом не хочется, приходится покупать или делать самостоятельно пояс для инструмента.

——-

Мнение автора может отличаться от мнения читателя.

Главное управление по обеспечению безопасности дорожного движения

Черников Михаил Юрьевич родился 11 января 1974 года в г. С 1996 по 2003 годы Михаил Юрьевич проходил службу в различных подразделениях УВД г. Ачинска, занимая должности от командира роты ДПС до начальника отдела ГИБДД. С 2003 года, являясь заместителем начальника управления, Михаил Юрьевич Черников возглавлял отдел кадров, позднее милицию общественной безопасности УВД г. Ачинска и Ачинского района. С мая 2006 года М.Ю. Черников руководил Управлением ГИБДД ГУВД Красноярского края. В 2011 году Михаил Юрьевич назначен на должность заместителя начальника ГУ МВД по Ставропольскому краю, а с февраля 2015 года возглавил УМВД России по Хабаровскому краю. Указом Президента Российской Федерации от 17 июня 2017 года № 269 генерал-майор полиции Михаил Юрьевич Черников назначен на должность начальника Главного управления по обеспечению безопасности дорожного движения Министерства внутренних дел Российской Федерации. Черников М.Ю. является мастером спорта СССР по гиревому спорту, кандидатом в мастера спорта по дзюдо. Женат, воспитывает двоих детей. Скачать фото | |

Главное управление по обеспечению безопасности дорожного движения Министерства внутренних дел Российской Федерации (ГУОБДД МВД России) является самостоятельным структурным подразделением центрального аппарата Министерства внутренних дел Российской Федерации. ГУОБДД МВД России обеспечивает и осуществляет функции Министерства по выработке предложений по формированию и реализации основных направлений государственной политики, нормативному правовому регулированию в области обеспечения безопасности дорожного движения. Главное управление выполняет функции федерального органа управления Государственной инспекции безопасности дорожного движения Министерства внутренних дел Российской Федерации, возглавляющего систему Госавтоинспекции, и иные функции в соответствии с нормативными правовыми актами Российской Федерации, МВД России.

- Основными задачами ГУОБДД МВД России являются:

Основными задачами ГУОБДД МВД России являются:

— разработка предложений по формированию и реализации основных направлений государственной политики в области обеспечения безопасности дорожного движения;

— совершенствование нормативно-правового регулирования в области обеспечения безопасности дорожного движения;

— организация и принятие в пределах своей компетенции мер по обеспечению безопасности дорожного движения;

— обеспечение координации деятельности федеральных органов исполнительной власти и органов исполнительной власти субъектов Российской Федерации в области обеспечения безопасности дорожного движения;

— совершенствование системы государственного контроля и надзора в области обеспечения безопасности дорожного движения;

— организация и координация деятельности органов внутренних дел по обеспечению безопасности дорожного движения;

— организационно-методическое руководство органами управления и подразделениями, входящими в систему Госавтоинспекции.

В своей деятельности Главное управление руководствуется Конституцией Российской Федерации, международными договорами Российской Федерации, федеральными конституционными законами, федеральными законами, указами и распоряжениями Президента Российской Федерации, постановлениями и распоряжениями Правительства Российской Федерации, нормативными правовыми актами МВД России и Положением о Главном управлении по обеспечению безопасности дорожного движения Министерства внутренних дел Российской Федерации.

Главное управление осуществляет руководство деятельностью Научно-исследовательского центра проблем безопасности дорожного движения Министерства внутренних дел Российской Федерации и Центра специального назначения в области обеспечения безопасности дорожного движения Министерства внутренних дел Российской Федерации.

121170, Москва, ул. Поклонная, 17.

Контактные телефоны:

Отделение делопроизводства (по вопросам уточнения поступления корреспонденции):

(495) 214-08-71

Официальный сайт: гибдд. рф

рф

Действительно ли инструкции по технике безопасности «пишутся кровью»? | Проза жизни

Эту историю мне рассказали ребята-гляциологи. Я, вообще-то, к этой науке, что занимается изучением всяких природных льдов во всех их разновидностях, — ни с какого боку. Но вот политическую экономию должен был знать любой советский студент.

Фото: ru.wikipedia.org

И тут никаких исключений не допускалось — лесотехник ты, кораблестроитель или гляциолог… Вне зависимости от своей будущей специальности, каждый советский студент был обязан знать не только теорию простого воспроизводства капитала, но и в расширенном (товар-деньги-новый товар с прибавочной стоимостью) разбираться досконально.

И настолько нас на первых занятиях по политэкономии в этом убедили, что я даже в библиотеку пошел. И взял на свой абонемент «Капитал» Карла Маркса. Хотел сразу оба тома, но когда библиотекарша с помощницей их приволокли откуда-то из недр книгохранилища… А одной два тома просто не поднять было! Посмотрел я на эти тома, посмотрел… И решил, что сначала один, первый, возьму. Прочитаю, а потом уже и за вторым приду.

‘ + ‘ ‘ + ‘ ‘ + ‘Но так и не пришел. Потому как первый дальше десятой страницы за весь семестр так и не прочитал. Хотя пытался. Несколько раз. Но как до десятой дойду, так и… Засыпаю сразу.

В общем, не пошел у меня «Капитал». Поэтому, наверное, с первого захода и не получилось у меня политэкономию сдать. А потом практика, стройотряд… Закрутилось, завертелось и осталась у меня переэкзаменовка по этой политэкономии на осень. А отпуска у преподавателей приличные. К тому же профессор, что нам лекции читал, видно, какой-то важный труд ваял.

Поэтому, наверное, с первого захода и не получилось у меня политэкономию сдать. А потом практика, стройотряд… Закрутилось, завертелось и осталась у меня переэкзаменовка по этой политэкономии на осень. А отпуска у преподавателей приличные. К тому же профессор, что нам лекции читал, видно, какой-то важный труд ваял.

На кафедре, куда я в самом начале сентября приперся, мне сказали: он, мол, монографию пишет. Поэтому, типа, не путайся под ногами. Иди отсюда. А как идти? Меня ж того… И отчислить могут!

В общем, я в деканат. Так, мол, и так. Профессор монографию пишет, а на кафедре, как узнали, с какого я факультета, так — взашей! И что делать? Я ж того… Этого… Всё лето про эту прибавочную стоимость читал, Лариса Тимофеевна. Ей бо, читал. Ночью меня поднимите, так я Вам сразу и про простое, и про расширенное воспроизводство. Ещё лучше, чем сам Карл Маркс когда-то написал.

Выслушала она меня внимательно, посмотрела пристально, оценивающе и говорит:

— Ну, если даже лучше классиков… То как-то и стыдно тебя на нашу «дубовую» кафедру посылать. Вот, держи направление. Завтра, с одиннадцати на кафедре политэкономии финэка (финансово-экономического института, значит) будут принимать экзамены у таких как ты, разгильдяев, с бору по сосенке собранных со всех питерских вузов.

Оказывается, с этими политэкономами проблемы не только у нас, в «дубовом колледже».

Я это направление взял. И поехал на следующий день в этот самый финэк. По родному парку — на метро, потом вдоль канала Грибоедова и через Львиный мостик, который так хорошо в «Зимней вишне» на фоне Елены Сафоновой показали.

Народу там собралось… Ужас просто! Естественно, что в первые ряды меня никто не пропустил. Тем более что я в них и не рвался. Ну, а после того, как первопроходцы зашли в аудиторию, полчаса (как минимум!) делать нечего. Ну, я и пошел искать, где тут у них курилка.

Тем более что я в них и не рвался. Ну, а после того, как первопроходцы зашли в аудиторию, полчаса (как минимум!) делать нечего. Ну, я и пошел искать, где тут у них курилка.

И вот там, в курилке, столкнулся с этими самыми гляциологами. Они так же, как и я, эту самую политэкономию родной университетской профессуре не сдали. Разница только в том, что у меня этот предмет на первом курсе, а у них уже где-то ближе к финальной части. На четвертом, что ли. И вот они-то и рассказали мне эту историю из жизни.

…Практика у них была. Сразу после первого курса. И проходили они её в Таджикистане, на Памире. До Душанбе — обычным рейсом Аэрофлота, а там — в вертолет и… На ледник Федченко. Со всей аппаратурой и научными руководителями.

Научных-то не так чтобы много, раз-два и обчелся, а аппаратуры — очень даже прилично. Оказывается, от этих ледников много чего зависит. Они же тают летом. И соответственно, питают разные горные ручейки, речки. А вода в Средней Азии… В буквальном смысле — на вес золота. И чтобы знать, хватит ли её не только для гидростанций (и сколько они на этой воде электроэнергии произведут!), но и для орошения… Да и вообще, как оказалось, эти ледники (и скорость их таяния) влияют не только на экономику наших среднеазиатских республик, но и на мировой климат в целом. И чтобы быть готовыми к разным катаклизмам, эти ледники, так получается, изучать надо. Вот разной аппаратуры и набралось. Еле-еле её в вертолет запихали.

Оказывается, от этих ледников много чего зависит. Они же тают летом. И соответственно, питают разные горные ручейки, речки. А вода в Средней Азии… В буквальном смысле — на вес золота. И чтобы знать, хватит ли её не только для гидростанций (и сколько они на этой воде электроэнергии произведут!), но и для орошения… Да и вообще, как оказалось, эти ледники (и скорость их таяния) влияют не только на экономику наших среднеазиатских республик, но и на мировой климат в целом. И чтобы быть готовыми к разным катаклизмам, эти ледники, так получается, изучать надо. Вот разной аппаратуры и набралось. Еле-еле её в вертолет запихали.

Ну, а на ледник прилетели, палатки разбили, спальники достали, так сразу же всю эту аппаратуру и понарасставили везде, где им научные руководители пальцем ткнули. Вот тут, мол. И здесь. И там. Поставили аппаратуру, закрепили и…

Нет, это только присказкой оказалось. А сама сказка — на весь полевой сезон. Показания с этой аппаратуры снимать надо. И не просто так, а регулярно. А регулярно — это значит с определенной, строго установленной периодичностью. Раз там в два часа. Или три. Тут уж, сами понимаете, не специалист, врать не буду. Может, так, может, эдак. Тут суть в другом.

А сама сказка — на весь полевой сезон. Показания с этой аппаратуры снимать надо. И не просто так, а регулярно. А регулярно — это значит с определенной, строго установленной периодичностью. Раз там в два часа. Или три. Тут уж, сами понимаете, не специалист, врать не буду. Может, так, может, эдак. Тут суть в другом.

Прошли два (три) часа, встал и пошел. И никого не интересует, что ночь на дворе. И тебе спать хочется. Есть такое слово «надо». «Надо, Федя, надо». И если это слово в регламент научных наблюдений забито, встал — и пошел. Снял показания с приборов, записал их к себе в блокнотик, вернулся на базу, всё (копеечка в копеечку!) переписал в специальный журнал научных наблюдений. Дата, время, подпись. Чтобы если что, союзный Совет Министров знал, с кого спросить за недобор воды в Узбекской ССР летом того года, что через десять лет будет.

Но, опять же, ходить по приборам не просто так надо. А обязательно в паре. Инструкция такая у этих гляциологов. Мол, техника безопасности и всё прочее. Мало ли, поскользнешься ты, покатишься вниз по этому леднику… Так напарник вернется на базу и доложит: «Так, мол, и так. Укатился вниз по склону. Пока катился, очень сильно ругался. Разными нехорошими словами. Надо бы связаться по рации с чабанами, что на джайле, предупредить. Пусть встречают».

А обязательно в паре. Инструкция такая у этих гляциологов. Мол, техника безопасности и всё прочее. Мало ли, поскользнешься ты, покатишься вниз по этому леднику… Так напарник вернется на базу и доложит: «Так, мол, и так. Укатился вниз по склону. Пока катился, очень сильно ругался. Разными нехорошими словами. Надо бы связаться по рации с чабанами, что на джайле, предупредить. Пусть встречают».

Народ и ходил парами. Тем более что и руководители это дело контролировали. Но так, поначалу. А как убедились, что народ проникся и осознал, так чуток контроль и ослабили. Ночью всем спать хочется. Вне зависимости от того, кто ты — руководитель или студент.

И вот как-то ночью, уже под самый финал практики… Им и осталось — всего ничего. Можно даже сказать — ничего не осталось. Уже дня три тому назад должны были в Душанбе регистрироваться на обратный питерский рейс. А тут — облачность на ледник упала. Горы, как-никак. Нелетная погода, соответственно. И когда вертолет прилетит — никто не знает. А ждать, да догонять, всем известно, труднее всего. Вот, видимо, народ под этими трудностями и прогнулся немного.

Уже дня три тому назад должны были в Душанбе регистрироваться на обратный питерский рейс. А тут — облачность на ледник упала. Горы, как-никак. Нелетная погода, соответственно. И когда вертолет прилетит — никто не знает. А ждать, да догонять, всем известно, труднее всего. Вот, видимо, народ под этими трудностями и прогнулся немного.

Проснулся очередной дежурный, которому надо было на обход по приборам идти, посмотрел на напарницу… А она у него такая… Городская, худосочная. Метр с кепкой. И то, если только в прыжке. Молодая, сразу после школы поступила. Вот пацану, уже и срочную оттянувшему, её и стало жалко. Да ладно! По этому маршруту, от прибора до прибора, за месяц практики столько хожено-перехожено. Глаза завяжи — и то не заблудишься.

И не стал он напарницу будить.%20(1)_1.jpg) Поправил ей спальник осторожно, встал и пошел по маршруту со своим блокнотиком. Сам. Один.

Поправил ей спальник осторожно, встал и пошел по маршруту со своим блокнотиком. Сам. Один.

А народ проснулся, когда время вышло и в очередной раз на маршрут надо было выходить. Проснулся и волноваться начал. Спальник-то того, кто в предыдущий раз показания должен был снять… Пустой.

Ну, начальник быстро тревогу протрубил, поднял всех и, разбив на пары, отправил на ледник. Несколько дней они его искали. И звали-кричали, и по леднику всё светлое время суток лазили. Нет этого парня, и всё тут. Как корова его языком… Так и не обнаружив пропажи, сняли всё, снялись сами, погрузились в вертолет, что пришел, когда летная погода наладилась, и ушли на Душанбе.

И года два о том парне, что один на маршрут ушел, ни слуху ни духу. Только вот летом, накануне нашей пересдачи, вытаял он. И то — не весь. Макушка только.

Оказывается, ледник не равномерно тает. Там, где солнышко пригрело — сильнее, в тени — медленнее. Плюсом к этому: лед, хоть и твердое тело, но обладает определенной пластичностью, за счет которой ледник двигается (как своеобразная ледяная река), только очень медленно. Соответственно, из-за этих причин по леднику время от времени проходят трещины. А ледник не только днем тает, но и ночью, когда холодно, подмерзает. Поэтому над трещиной может образоваться тонкий ледяной «мостик».

Вот на такой «мостик» и ступил тот парень, что ушел одним на маршрут. Он под ним рухнул. Тот и полетел вниз. Полет, правда, был недолгим. Трещина же вверху шире, а дальше, в глубину, сужается. Вот он упал и застрял почти сразу же. Был бы напарник, позвал бы из основного лагеря людей, вытащили бы его. Ну, может, парой сломанных ребер отделался бы. Так вот напарника-то как раз… И не было рядом.

А парень упал неудачно: руки, как шел, вниз опущены были, и при падении он их просто не успел поднять. Всё быстро, мгновенно произошло. Руки в трещине и прижало ему к телу. Самому — никак не выбраться. Хотя край трещины… Вот он. Только руку протяни. Но… Не протянуть. Никак!

Парень, видимо, кричал, но толку-то… Звук, отражаясь от стен трещины, вверх уходил. И хоть лагерь недалеко, не услышал его никто. А ледник таять после его падения не перестал. Только сток он, упав в разлом, своим телом перекрыл. И уходить воде стало некуда. Вот она и стала накапливаться в трещине. И уровень её… Потихоньку, ночь же на дворе, таяние не такое сильное. Но потихоньку-потихоньку, капля за каплей, уровень воды в трещине стал неуклонно подниматься. По шею, под подбородок… Захлебнулся парень к тому моменту, когда в лагере тревогу подняли и вышли на его поиски.

Только через три года вытаяла его голова из общей толщи ледника и партия исследователей нового полевого сезона обнаружила место его гибели и узнала, как это всё случилось.

…Вот такую историю как-то мне рассказали гляциологи питерского университета в курилке финансово-экономического. Тот парень вместе с ними когда-то поступал. И кто знает, сложись всё немного по другому, может, так же стоял бы рядом с нами в курилке и, как и мы, нетерпеливо спрашивал у вновь подошедшего: «Ну, как? Вышел кто из аудитории? Есть какие новости? Сильно финэковская профессура жучит нашего брата, технаря?»

Но всё получилось так, как получилось. И не стоял он рядом с ними. Только потому, что тогда, три года тому назад, решил, в нарушение инструкции, пожалеть свою напарницу.

А инструкции… Они ведь не просто так. Их положения, оказывается, иной раз пишутся кровью. Причем не фигурально выражаясь. А в буквальном смысле этого слова.

Что такое код безопасности и почему я вижу, что он изменился? – Поддержка Signal

Что такое код безопасности?У каждого индивидуального чата Signal есть уникальный код безопасности, который позволяет проверить защищённость сообщений и звонков с определёнными контактами.

Проверка кода безопасности — это надежный способ защиты конфиденциальных коммуникаций. Если код безопасности помечен как проверенный, его изменение необходимо одобрить вручную перед отправкой нового сообщения.

Почему я вижу предупреждение об изменении кода безопасности?Signal уведомляет вас об изменении кода безопасности. Это позволяет вам проверять конфиденциальность своих коммуникаций с контактом и защититься от атак «человек посредине».

Обычно уведомление о коде безопасности отображается, когда контакт переходит на новый телефон или повторно устанавливает Signal. Но если код безопасности меняется часто или неожиданно, это может быть подозрительно.

Почему моё сообщение, отправленное до оповещения об изменении кода безопасности, не было досталено?Недоставленные сообщения не будут повторно отправлены после того, как изменился код безопасности. Ваши сообщения в Signal защищены сквозным шифрованием, что похоже на наличие замка и ключа для каждого сообщения. Когда меняется код безопасности, это похоже на то, что вы сменили замки и ключи для ваших сообщений. Таким образом, сообщения, которые были отправлены до изменения кода безопасности, используют старые замки и не будут доставлены.

Как мне увидеть код безопасности?- Откройте чат с контактом.

- Нажмите на заголовок чата или настройки чата .

- Выберите Просмотреть код безопасности.

Самый простой способ сравнить коды безопасности — отсканировать QR-код вашего контакта на экране просмотра кода безопасности. Вы также можете просмотреть или прослушать цифровой код или скопировать его в буфер, нажав на значок «Поделиться». Если код безопасности совпадает, вы можете быть уверены, что общаетесь с тем человеком.

Как управлять статусом проверки кода безопасности?Посмотрите код безопасности и используйте переключатель, чтобы изменить статус проверки кода безопасности.

- На Android нажмите на переключатель Подтверждён. Когда контакт подтверждён, переключатель находится в правом положении и его фон имеет синий цвет.

- На iOS нажмите кнопку Отметить подтверждённым или Сбросить подтверждение.

- На ПК нажмите на кнопку Отметить как подтверждённый или Отметить как неподтверждённый.

Когда код безопасности отмечен как проверенный, в заголовке чата появится галочка рядом с именем контакта. Он будет оставаться проверенным, пока не изменится код безопасности или вы не измените статус проверки вручную.

Опасности письменной программы защиты информации (WISP)

Это гостевое сообщение, написанное Джоэлом Голоски, эсквайром. Джоэл является старшим советником Pannone, Lopes, Devereaux и O’Gara в Бостоне. Джоэл является членом фирм Healthcare, Litigation и Corporate & Business Teams. Джоэл консультирует и помогает своим клиентам по различным международным, федеральным и государственным вопросам кибербезопасности, уделяя особое внимание помощи клиентам в монетизации инновационного использования данных, оставаясь при этом соблюдающим медленно развивающиеся режимы регулирования.Для получения дополнительной информации о Джоэле посетите его профиль на веб-сайте Pannone, Lopes, Devereaux и O’Gara или свяжитесь с ним по адресу [email protected].

Для предприятий, которые хранят данные о клиентах или, все чаще, о своих собственных сотрудниках, термин «WISP» должен быть знаком. WISP или письменная программа информационной безопасности — это документ, в котором организация определяет административные, технические и физические меры безопасности, с помощью которых она защищает конфиденциальность хранимой ею информации, позволяющей установить личность.Медицинские учреждения, подпадающие под действие HIPAA, давно привыкли не просто разрабатывать свои собственные WISP, но требовать того же от любого делового партнера, с которым они делятся информацией о пациентах. Точно так же банковские, страховые и финансовые учреждения в течение многих лет разрабатывали WISP в ответ на требования конфиденциальности своих отраслей.

Однако законы штата все чаще расширяют требования к конфиденциальности за пределы сферы здравоохранения и финансов, требуя защиты личной информации о любом жителе штата.( См., Например, , Закон Род-Айленда о защите от кражи личных данных или Закон Иллинойса о защите личной информации.) Охватывая всех жителей штата, это последнее поколение законов о конфиденциальности обычно применяется к сотрудникам компании. Фактически это означает, что каждый бизнес в этом штате, который хранит информацию о своих сотрудниках, должен иметь WISP для защиты этой информации.

Компании, которые не внедрили WISP, ведут рискованную игру. Инциденты безопасности случаются каждый день.Более того, они случаются не только с нерадивыми: в хакерской культуре чем сложнее цель, тем серьезнее вызов и потенциальная известность. Для бизнеса, безопасность которого нарушена, когда к вам стучат регулирующие органы или прокуратура, худшая возможная позиция — не иметь WISP. Однако вторая наихудшая позиция — иметь действительно хороший WISP, спрятанный где-нибудь в ящике, без каких-либо указаний на то, что он когда-либо был реализован. Опасность WISP заключается в том, чтобы думать, что этого достаточно.

«Бумажная программа» всегда лучше, чем отсутствие программы безопасности вообще, но бизнес, стремящийся защитить себя — как от потенциального нарушения безопасности, так и от суровости санкций и огласки, которые могут сопровождать такое нарушение, — должен быть в состоянии продемонстрировать что он активно использовал ключевые элементы хорошо написанного и адаптированного WISP. Одним из ключевых элементов эффективного WISP, который должен выполнять любой бизнес любого размера, является оценка рисков безопасности.Если компания не предприняла попыток оценить свои области риска и определить средства для снижения этих рисков, она не может рассчитывать на то, что ей не будет показывать пощады со стороны какого-либо регулирующего органа, прокурора или журналиста. Для предприятий выше семейного уровня оценка рисков должна проводиться квалифицированной и сертифицированной третьей стороной. То же верно и для аудита и мониторинга. Даже для крупнейших предприятий с наиболее продвинутыми ИТ-отделами внутренний аудит никогда не будет иметь доверия к объективному стороннему аудиту.

Невозможно переоценить ценность оценки рисков и регулярных аудитов, проводимых третьей стороной. Во-первых, более широкая открытость сторонних аудиторов делает их более искусными в выявлении уязвимостей. Кроме того, для тех, кто задается вопросом, не лучше ли отказаться от оценки риска, чтобы они могли сказать «но мы не знали», если что-то пойдет не так, закон определяет знание как умышленное пренебрежение. Те, кто надеется найти убежище в блаженном неведении, будут глубоко разочарованы.Если бы вы могли знать, вы бы знали; и если бы вы знали, вы знали.

Более того, готовность использовать стороннюю организацию для оценки рисков и аудита формирует образ мышления, который приводит к более эффективной программе безопасности в практическом применении. Бизнес, который нанимает юридическую фирму для написания своего WISP и наблюдения за программой оценки рисков и аудита, проводимой квалифицированной ИТ-фирмой по соблюдению требований, делает больше, чем просто создание эффективной структуры безопасности: сигнальная функция этого обязательства верхнего уровня устанавливает «культуру соответствия» »По всей организации.Культура соблюдения требований сводит к минимуму основной источник уязвимости для любого бизнеса: слабые методы обеспечения безопасности, применяемые его собственными сотрудниками. Наконец, если ваш бизнес когда-либо подвергнется взлому или другому досадному нарушению, использование сертифицированной третьей стороны передает вашу максимальную приверженность соблюдению нормативным требованиям, прокурорам и журналистам, которые могут обеспечить финансовое и репутационное благополучие вашего бизнеса. в их руках.

Что включать в письменную политику безопасности ИТ

По мере того, как современные киберугрозы становятся все более частыми и сложными, руководители предприятий должны пересмотреть свои требования к информационной безопасности и процессы управления.Многие компании сосредотачиваются на интеграции передовых инструментов кибербезопасности и сторонних сервисов. Однако важно осознавать жизненно важную роль, которую письменные политики ИТ-безопасности играют в защите цифровых активов и конфиденциальных данных. Эти руководящие документы помогают гарантировать, что программа безопасности организации является всеобъемлющей, четко определенной и поддерживает ее общие бизнес-цели. Учитывая, что отчет PricewatherhouseCoopers (PwC) за 2019 год показал, что менее половины средних и крупных компаний во всем мире должным образом подготовлены к кибератакам, совершенно очевидно, что разработка упреждающих стандартов, которые могут быть легко доступны и понятны каждому сотруднику, имеет решающее значение.Какая конкретная информация должна быть включена в письменную политику ИТ-безопасности?

Создание эффективной политики ИТ-безопасности

Во-первых, стоит отметить, что эти политики являются живыми документами и поэтому должны постоянно обновляться при выявлении новых угроз или внедрении новых процессов. Это не только демонстрирует, что компания серьезно относится к конфиденциальности данных и кибербезопасности, но также предоставляет каждому заинтересованному лицу подробную информацию о передовых методах решения проблем, аварийного восстановления и управления безопасностью.Без действующей политики организации подвергаются более высокому риску падения производительности, финансовых потерь и репутационного ущерба в результате инцидента безопасности.

Каждая политика ИТ-безопасности должна соответствовать определенным рабочим параметрам и ландшафту угроз организации, которую она защищает. Например, производственные компании обычно сталкиваются с повышенным риском кибератак на уровне устройств из-за повсеместного внедрения технологий Интернета вещей (IoT), что учитывается на этапах разработки и реализации политики.В целом политики определяют правила и процедуры для всех сотрудников, которые получают доступ к цифровым активам или ресурсам организации или используют их, независимо от того, работают ли они на месте или удаленно. Они также должны содержать подробные стратегии предотвращения и восстановления, которые ИТ-администраторы могут использовать для смягчения потенциальных угроз и улучшения своих планов реагирования на инциденты. Принятие шаблонных требований безопасности обычно приносит больше вреда, чем пользы. Шаблоны политик редко предлагают комплексные основы, необходимые компаниям для сохранения целостности и доступности их основных систем, сетей и данных.

Каждая конечная точка, подключенная к корпоративной сети, представляет собой возможную точку входа для неавторизованных пользователей.Ключевые элементы успешной политики ИТ-безопасности

Политикав области ИТ-безопасности должна четко определять цели, объем и задачи общей программы кибербезопасности компании. Эта информация обычно включается во введение и помогает установить контекст для конкретных стандартов, которых должны придерживаться сотрудники. Как указывает Национальный институт стандартов и технологий, политики безопасности ИТ наиболее эффективны, когда они четко определяют роли и обязанности всех заинтересованных сторон.Это гарантирует, что важные задачи и передовой опыт не будут упущены. С этой целью вот некоторые из ключевых компонентов успешной политики ИТ-безопасности:

Руководство по паролю и учетным данным

Одним из наиболее важных элементов управления ИТ-безопасностью является создание надежных учетных данных для входа в систему. Слабые пароли могут облегчить киберпреступникам доступ к критически важным системам и конфиденциальным данным, часто с помощью программ автоматизированных сценариев. Пользователи также должны регулярно обновлять свои учетные данные каждые несколько месяцев, чтобы снизить риск заражения.К сожалению, согласно отчету Varonis за 2018 год, около 65% предприятий имеют более 500 пользователей, которым никогда не предлагается сменить пароли. Такое отсутствие надзора может представлять серьезную угрозу для целостности сети организации в целом и может привести к дорогостоящим утечкам данных, их эксплуатации и кражам. При разработке политики ИТ-безопасности системные администраторы должны включать в себя четкие инструкции по паролям, такие как минимальная и максимальная длина, требования к сложности и многое другое.

Ограничения на использование Интернета

Когда дело доходит до управления использованием Интернета, предприятиям следует проявлять осторожность, предоставляя своим сотрудникам неограниченный доступ к устройствам, принадлежащим компании.По оценкам SiteLock, около 18,5 миллионов веб-сайтов заражены вредоносным ПО в любой момент времени, что означает, что организации находятся всего в одном ошибочном клике от крупномасштабного инцидента безопасности. В случае предотвращения доступ в Интернет ограничен веб-сайтами и приложениями, которые напрямую поддерживают бизнес-потребности компании. Это может снизить риск вирусов и уменьшить злоупотребление ИТ-ресурсами. Четкое внесение этих ограничений в политику ИТ-безопасности может способствовать соблюдению требований и повысить общую осведомленность сотрудников об угрозах кибербезопасности.Другой распространенной практикой является создание списка дисциплинарных мер за несоблюдение, который может вынудить пользователей придерживаться рекомендаций политики.

Контроль доступа

Хотя это считается передовой практикой, компании, которые собирают и хранят конфиденциальные данные клиентов, всегда должны включать в свои политики ИТ-безопасности раздел, посвященный контролю доступа. Это гарантирует, что ИТ-администраторы могут быстро найти данные о требованиях безопасности при создании новых ролей и управлении доступом пользователей к бизнес-приложениям.Также рекомендуется использовать подход с наименьшими привилегиями, так как это может помочь изолировать критически важные активы от неавторизованных пользователей и обеспечить дополнительный уровень защиты от кражи учетных данных. Полномочия на полный доступ должны контролироваться на высоком уровне и классифицироваться в письменных политиках, чтобы предотвратить ненужное нарушение рабочего процесса.

Процедуры сообщения об инцидентах

В случае взлома сотрудники должны быстро обратиться к политике ИТ-безопасности своей компании, чтобы узнать, как им сообщать об инциденте и с кем им нужно связаться.Публикация четких инструкций имеет важное значение для общей структуры безопасности организации, сокращая время отклика и поддерживая их более широкий план аварийного восстановления. Это особенно важно для крупных корпораций со значительным штатом сотрудников, хотя малые предприятия также должны использовать все возможности для повышения осведомленности своих сотрудников о кибербезопасности. Фактически, согласно исследованию Verizon, около 61% жертв утечки данных в 2017 году составляли компании, в которых работало менее 1000 сотрудников, что свидетельствует о всеобщей необходимости комплексного управления ИТ-безопасностью.

Это лишь некоторые из основных компонентов эффективной политики ИТ-безопасности, поэтому компаниям необходимо дополнительно проанализировать свою конкретную позицию в области кибербезопасности и создать персонализированную программу, которая соответствует их уникальным потребностям. Если ваша компания хочет улучшить свою информационную безопасность и предотвратить дорогостоящие кибератаки, свяжитесь с командой Certitude Security для получения индивидуальной консультации.

Решено: кибербезопасность и письменный план защиты данных..

https: //www.irs.gov/newsroom/heres-what-tax-professionals-should-know-about-creating-a-data-security …

Я вижу, Дрейк предлагает кое-что для своих клиентов. это требование, будет ли это то, что и Intuit будет делать?

Читая требования, я до сих пор не совсем понимаю, что мне нужно для офиса из одного человека, и кто является поставщиком услуг, кроме ссылок IRS здесь?

У меня есть антивирус, я сохраняю логины и надежные уникальные пароли в безопасности, я использую двухфакторную авторизацию для всего, что дает мне возможность, я защищаю паролем все, что отправляю клиентам по электронной почте, надежно храню резервные копии, уничтожаю или стираю все устройства с данными клиентов, которые больше не используются, я в процессе обеспечения киберстрахования… Может быть, киберстрахование предоставит это?

Специалисты по налогам должны составить письменный план безопасности для защиты данных своих клиентов. Фактически, закон требует, чтобы они составили этот план.

Создание плана защиты данных — одна из частей нового контрольного списка налоговой безопасности. IRS и его партнеры по саммиту безопасности создали этот контрольный список. Это помогает налоговым специалистам защищать конфиденциальные данные в своих офисах и на своих компьютерах.

Многие налоговые органы могут не осознавать, что согласно федеральному закону они обязаны иметь план защиты данных.Каждый план должен быть адаптирован для каждого конкретного офиса. При его создании налоговый специалист должен учитывать несколько факторов. Сюда входят такие вещи, как размер компании, характер ее деятельности и конфиденциальность информации о клиентах.

Создание плана

Налоговые специалисты должны обязательно сделать следующее при составлении и выполнении своих планов безопасности данных:

Включите имена всех менеджеров программ информационной безопасности.

Определите все риски для информации о клиентах.

Оцените риски и текущие меры безопасности.

Разработайте программу для защиты данных.

Внедрите программу защиты данных.

Регулярно отслеживайте и тестируйте программу.

Выбор поставщика услуг

Компании должны иметь письменный договор со своим поставщиком услуг. Провайдер должен:

Соблюдать соответствующие меры безопасности.

Наблюдать за обработкой проверки информации о клиентах.

При необходимости измените программу безопасности.

♪ ♫ • * ¨ * • .¸¸ ♥ Лиза ♥ ¸¸. • * ¨ * • ♫ ♪

Письменная политика информационной безопасности (WISP) | Политика | Услуги информационных технологий

Письменная политика информационной безопасности (WISP)

Введение

Целью Университета Брандейс (далее — «Университет») при разработке и реализации этой всеобъемлющей письменной политики информационной безопасности («WISP») является создание эффективных административных, технических и физических мер безопасности для защиты регулируемых, ограниченных и конфиденциальных данных.WISP устанавливает процедуру Университета для оценки его электронных и физических методов доступа, сбора, хранения, использования, передачи и защиты регулируемых, ограниченных и конфиденциальных данных.

Целью WISP является соблюдение правил штата Массачусетс «Стандарты защиты личной информации жителей Содружества» [201 Code Mass. Regs. 17.00] и Федеральной торговой комиссией [16 CFR Part 314], а также с нашими обязательствами в соответствии с положениями о защите информации о финансовых клиентах федерального закона Грэмма-Лича-Блили («GLB») [15 USC 6801 (b) и 6805 (Би 2)].

В соответствии с этими федеральными законами и законами и постановлениями штата, Университет Брандейса должен принимать меры для защиты информации, позволяющей установить личность, включая финансовую информацию, и предоставлять уведомление о нарушениях безопасности защищенной информации в Университете затронутым лицам и соответствующим штатам и федеральным властям. агентства.

Brandeis University обязуется защищать конфиденциальность всех конфиденциальных данных, как определено ниже, которые он поддерживает, включая информацию о лицах, которые работают или учатся в университете.

Применяемость

Настоящая Политика распространяется на всех преподавателей, сотрудников, нанятых консультантов, стажеров и студентов Университета Брандейс.

Определения

Данные

Для целей этого документа данные (классификации, определенные ниже) относятся к регулируемой, ограниченной и конфиденциальной информации, собираемой, хранящейся, архивируемой или поддерживаемой любым способом под управлением Университета Брандейс, независимо от того, хранятся ли они в кампусе или за его пределами, в стороннем сервисе.

Личная информация

Персональная информация («PI»), как определено в законе Массачусетса (201 CMR 17.00), представляет собой имя и фамилию или имя и фамилию человека в сочетании с любым одним или несколькими из следующих:

- Номер социального страхования;

- номер водительского удостоверения или номер государственного удостоверения личности; или

- Номер финансового счета (например, банковский счет) или номер кредитной или дебетовой карты, позволяющий получить доступ к финансовому счету лица, с любым требуемым кодом безопасности, кодом доступа, личным идентификационным номером или паролем или без него.

Для целей настоящей Политики PI также включает номер паспорта, регистрационный номер иностранца или другой государственный идентификационный номер.

Внутренняя финансовая информация

Закон о GLB (FTC 16 CFR Part 313) требует защиты «информации о клиенте», которая применяется к любой записи, содержащей непубличную финансовую информацию («NFI») о студенте или другой третьей стороне, которая имеет отношения с Университетом Брандейс, будь то в бумажная, электронная или другая форма, которая обрабатывается или поддерживается Университетом Брандейс или от его имени.Для этих целей NFI должен включать любую информацию:- Студент или другое третье лицо предоставляет для получения финансового продукта или услуги от Университета Брандейс;

- О студенте или другой третьей стороне в результате любой сделки с Университетом Брандейс, связанной с финансовым продуктом или услугой; или

- Иначе полученное о студенте или другом третьем лице в связи с предоставлением финансового продукта или услуги этому лицу.

Защищенная медицинская информация

Защищенная медицинская информация (PHI) определяется Законом о переносимости и подотчетности медицинского страхования (HIPAA).PHI — это индивидуально идентифицируемая медицинская информация, относящаяся к:

Прошлое, настоящее или будущее физическое или психическое здоровье или состояние человека.

- Оказание медицинской помощи физическому лицу застрахованным лицом (например, больницей или врачом).

- Прошлые, настоящие или будущие платежи за оказание медицинской помощи физическому лицу.

«PI», «NFI» или «PHI» не должны включать информацию, которая законно получена из общедоступной информации или из федеральных, государственных или местных органов власти, законно предоставленных широкой публике (требования политики).

Классификация данных

Все регулируемые, ограниченные и конфиденциальные данные, на которые распространяется эта политика, будут классифицироваться по одной из трех категорий, описанных ниже, в зависимости от требуемого уровня безопасности для каждой, начиная с самого высокого уровня.

Регулируемые данные

Информация, которая, если ее раскрыть или изменить без разрешения, окажет серьезное неблагоприятное воздействие на деятельность, активы или репутацию Университета или обязательства Университета в отношении конфиденциальности информации.В целом информация в классе «Регулируемые данные» регулируется обширными конкретными правилами безопасности и конфиденциальности.

Регулируемые данные включают данные, которые защищены следующими федеральными законами или законами или постановлениями штата: 201 CMR 17.00 (Правила Массачусетса), 16 CFR 313 (Конфиденциальность финансовой информации потребителей), Федеральный закон Грэмма-Лича-Блили, переносимость медицинского страхования и Закон о подотчетности 1996 г. (HIPAA) и правила «Красного флага» Федеральной торговой комиссии. Информация, защищенная этими законами, включает, помимо прочего, PI, NFI и PHI.

Данные с ограниченным доступом

Информация, раскрытие или изменение которой без разрешения может оказать серьезное негативное влияние на деятельность, активы или репутацию Университета или обязательства Университета в отношении конфиденциальности информации.

Данные с ограниченным доступом включают данные, защищенные Законом о правах семьи на образование и неприкосновенность частной жизни (FERPA), которые называются записями об образовании учащихся. Эти данные также включают, но не ограничиваются, данные исследований по человеческим предметам, финансовые и инвестиционные отчеты Университета или информацию, относящуюся к юридическим или дисциплинарным вопросам.Учетные данные, такие как пароли или парольные фразы, включены в этот класс.

Конфиденциальные данные

Информация, которая, если ее раскрыть или изменить без разрешения, окажет умеренное неблагоприятное воздействие на деятельность, активы или репутацию Университета или обязательства Университета в отношении конфиденциальности информации. Этот класс данных также включает в себя данные, которые Университет решил обрабатывать конфиденциально для университетского бизнеса.

Обязанности

ПерсоналСлужбы информационных технологий (ИТС) несет ответственность за все данные, хранящиеся централизованно на серверах и в административных системах Университета, а также за безопасность таких данных.За распределенные данные, хранящиеся на серверах департаментов, отвечает руководитель департамента или назначенное им лицо, а ITS и департамент разделяют совместную ответственность за защиту данных под руководством координатора по безопасности данных Университета.

Руководители отделов будут предупреждать ITS о заключении контрактов с физическими лицами, которые не считаются сотрудниками Университета Брандейса, с целью прекращения доступа к их счетам Университета Брандейс.

Все члены Сообщества несут ответственность за сохранение конфиденциальности и целостности всех Регулируемых, Ограниченных или Конфиденциальных данных, как определено выше, и должны защищать данные от несанкционированного использования, доступа, раскрытия или изменения.Все члены Сообщества должны иметь доступ, хранить и поддерживать записи, содержащие регулируемые, ограниченные или конфиденциальные данные, в соответствии с настоящей Политикой.

Координатор по безопасности данных

Университет Брандейса назначил директора по информационной безопасности для внедрения, контроля и поддержки WISP. Этот назначенный сотрудник («Координатор по безопасности данных») будет отвечать за:

Начальная реализация WISP;

Обучение сотрудников;

Регулярное тестирование защит WISP;

Оценка способности каждого стороннего поставщика услуг Университета Брандейса внедрять и поддерживать соответствующие меры безопасности для Регулируемых, Ограниченных или Конфиденциальных данных, к которым Университет Брандейс разрешил им доступ, в соответствии с нормативными актами; и требовать от таких сторонних поставщиков услуг по контракту внедрять и поддерживать соответствующие меры безопасности;

Проверка объема мер безопасности в WISP не реже одного раза в год или всякий раз, когда в деловой практике Университета Брандейса происходят существенные изменения, которые могут повлиять на безопасность или целостность записей, содержащих регулируемые, ограниченные или конфиденциальные данные; и

Проведение тренингов для всех владельцев, менеджеров, сотрудников и независимых подрядчиков, включая временных и контрактных сотрудников, которые имеют доступ к регулируемым, ограниченным или конфиденциальным данным по элементам WISP.

Внутренние риски

Для борьбы с внутренними рисками безопасности, конфиденциальности и / или целостности любых электронных, бумажных или других записей, содержащих регулируемые, ограниченные или конфиденциальные данные, а также для оценки и улучшения, при необходимости, эффективности текущих мер защиты для ограничения таких рисков. , следующие меры являются обязательными и вступают в силу немедленно:

Внутренние угрозы

Университет Брандейса собирает данные о студентах, их родителях, выпускниках, спонсорах, поставщиках, продавцах, персонале или служащих только те данные, которые необходимы для выполнения законной потребности Университета Брандейса в доступе к указанным записям и для законных целей, связанных с работой, или необходимых для Brandeis University в соответствии с государственными или федеральными законами.

Доступ к записям, содержащим регулируемые, ограниченные или конфиденциальные данные, должен быть ограничен теми лицами, которым разумно требуется знать такую информацию для выполнения законных деловых целей Университета Брандейс или для того, чтобы Университет Брандейс мог соблюдать государственные или федеральные постановления.

Доступ к регулируемым, ограниченным или конфиденциальным данным должен быть ограничен только активными пользователями и активными учетными записями пользователей.

Любые хранимые регулируемые, ограниченные или конфиденциальные данные должны быть утилизированы, когда они больше не нужны для деловых целей или требуются по закону для хранения.Бумажные или электронные записи (включая записи, хранящиеся на жестких дисках или других электронных носителях), содержащие конфиденциальные данные и данные с ограниченным доступом, должны утилизироваться только в соответствии с правилами и следующим образом:

Бумажные документы, содержащие регулируемые, ограниченные или конфиденциальные данные, должны быть отредактированы, сожжены, измельчены или измельчены при утилизации, так что регулируемые, ограниченные или конфиденциальные данные не могут быть практически прочитаны или восстановлены; и

Электронные носители и другие небумажные носители, содержащие Регулируемые, Ограниченные или Конфиденциальные данные, должны быть уничтожены или удалены при утилизации, так что Регулируемые, Ограниченные или Конфиденциальные данные не могут быть практически прочитаны или восстановлены.

Копия этого WISP должна быть распространена среди каждого текущего сотрудника Университета Брандейса с доступом к Регулируемым, Ограниченным или Конфиденциальным данным и каждому новому сотруднику Университета Брандейса с доступом к Регулируемым, Ограниченным или Конфиденциальным данным при начале их работы.

Все сотрудники Университета, имеющие доступ к Регулируемым, Ограниченным или Конфиденциальным данным, должны участвовать в учебной программе Университета Брандейс по подробным положениям WISP.Немедленная переподготовка сотрудников Университета Брандейс будет происходить в той степени, в которой Координатор по безопасности данных определит необходимость.

Процедуры для уволенных сотрудников (добровольно или недобровольно)

уволенные сотрудники должны вернуть все записи, содержащие регулируемые, ограниченные или конфиденциальные данные в любой форме, которые на момент такого увольнения могут находиться в распоряжении бывшего сотрудника (включая всю такую информацию, хранящуюся на ноутбуках или других портативных устройствах или носителях, и в файлах, записях, рабочих документах и т. д.)

Физический и электронный доступ уволенного сотрудника к регулируемым, ограниченным или конфиденциальным данным должен быть немедленно заблокирован. Такой уволенный сотрудник должен будет сдать все ключи, удостоверения личности, коды доступа или значки, визитные карточки и тому подобное, которые позволяют получить доступ к помещениям Университета или к информации. Более того, удаленный электронный доступ уволенного сотрудника к личной информации должен быть отключен; их доступ к голосовой почте, доступ к электронной почте, доступ в Интернет и пароли должны быть недействительными.

Идентификатор входа в сеть сотрудника будет немедленно заблокирован после увольнения. Если сотрудник является выпускником Университета Брандейс, он может официально запросить у Координатора по безопасности данных отдельный идентификатор входа в сеть для доступа к ресурсам, отвечающим критериям выпускников. Все запросы будут рассматриваться индивидуально.

Все лица, которые не соблюдают этот WISP, подлежат дисциплинарным мерам, вплоть до увольнения, независимо от того, был ли доступ к регулируемым, ограниченным или конфиденциальным данным был фактически осуществлен без разрешения.

Все меры безопасности должны пересматриваться не реже одного раза в год или всякий раз, когда в деловой практике Университета Брандейс происходят существенные изменения, которые могут обоснованно повлиять на безопасность или целостность записей, содержащих регулируемые, ограниченные или конфиденциальные данные. Координатор по безопасности данных несет ответственность за эту проверку и должен полностью информировать руководство о результатах этой проверки и любых рекомендациях по повышению безопасности, вытекающих из этой проверки.

Протокол физических активов

Все активы должны быть защищены от краж, заперев и поддерживая безопасное рабочее место, независимо от того, выполняется ли эта работа в офисах Университета Брандейса, на сайте продавца, в машине, гостинице, дома или на другом альтернативном рабочем месте.

Все ноутбуки должны быть помещены в багажник автомобиля, когда и где бы они ни находились. Если нет защищенной магистрали или другого хранилища, сотрудники должны оставить свои ноутбуки при себе.

Ноутбуки и другие портативные устройства, оставленные в офисе или дома на ночь, следует хранить в безопасном месте.

Сотрудники должны иметь активы, находящиеся под залогом или находящиеся в их физическом владении, во время поездок на общественном или частном транспорте, включая авиаперелеты.

Несоблюдение сотрудником этой и других политик безопасности Университета Брандейс может привести к дисциплинарным взысканиям вплоть до увольнения.

Протокол контроля доступа

Доступ к регулируемым, ограниченным или конфиденциальным данным, хранящимся в электронном виде, должен быть ограничен теми сотрудниками Университета, которые имеют уникальный идентификатор входа в систему.

Там, где это технически возможно, сотрудники должны гарантировать, что все компьютерные системы, находящиеся под их контролем, заблокированы при выходе из своих рабочих мест. Сотрудники не должны отключать доступ для входа в систему.

Там, где это технически возможно, все компьютеры, которые были неактивны в течение 60 или более минут, должны потребовать повторного входа в систему.

После 10 неудачных попыток входа с любым идентификатором пользователя, этот идентификатор пользователя будет заблокирован от доступа к любому компьютеру или файлу, хранящемуся на любом компьютере, до тех пор, пока права доступа не будут восстановлены координатором безопасности данных или назначенным им лицом.

Сотрудники должны сохранять конфиденциальность паролей и контроля доступа:

Все пароли, используемые для систем и ноутбуков Университета Брандейс, должны соответствовать правилам надежных паролей.

Все пароли, используемые для систем и ноутбуков Университета Брандейс, необходимо менять каждые 12 месяцев.

Сотрудникам запрещается записывать пароли на бумаге или в документе небезопасным способом.

По возможности, всем посетителям запрещен доступ в зоны, где хранятся файлы, содержащие регулируемые, ограниченные или конфиденциальные данные. В качестве альтернативы посетители должны сопровождаться или сопровождаться утвержденным сотрудником в любом месте, где хранятся файлы, содержащие регулируемые, ограниченные или конфиденциальные данные.

- Сотрудники

Brandeis University обязаны немедленно сообщать координатору по безопасности данных о подозрительном или несанкционированном использовании регулируемых, ограниченных или конфиденциальных данных.

В соответствии с политикой Университета Брандейс, всякий раз, когда происходит инцидент, требующий уведомления в соответствии с каким-либо законом или постановлением об уведомлении о нарушениях на уровне штата или государства, должен проводиться немедленный обязательный анализ событий и предпринятых действий после инцидента, если таковые имеются, с целью определения: необходимы ли какие-либо изменения в методах обеспечения безопасности Университета Брандейса для повышения безопасности регулируемых, ограниченных или конфиденциальных данных, за которые несет ответственность Университет Брандейс.

Внешние риски

Для борьбы с внешними рисками безопасности, конфиденциальности и / или целостности любых электронных, бумажных или других записей, содержащих регулируемые, ограниченные или конфиденциальные данные, а также для оценки и улучшения, при необходимости, эффективности текущих мер защиты для ограничения таких рисков. , следующие меры являются обязательными и вступают в силу немедленно:

Внешние угрозы

Насколько это технически возможно, брандмауэр, исправления безопасности операционной системы и все программные продукты должны быть обновлены и установлены на всех компьютерах Университета Брандейс.

В той степени, в которой это технически возможно, все программное обеспечение безопасности системы, включая, помимо прочего, антивирус, защиту от вредоносных программ, безопасность в Интернете, управление устройствами и резервное копирование, должно быть достаточно актуальным и установлено на всех компьютерах Университета Брандейс.

Насколько это технически возможно, все регулируемые, ограниченные или конфиденциальные данные, хранящиеся на рабочих станциях или других портативных устройствах, должны быть зашифрованы, как и все записи и файлы, передаваемые через общедоступные сети или по беспроводной связи.Шифрование здесь означает преобразование данных в форму, значение которой не может быть присвоено без использования конфиденциального процесса или ключа.

Сотрудники не должны отправлять по электронной почте информацию учащимся, родителям, выпускникам, спонсорам, поставщикам, продавцам, персоналу или сотрудникам, а также документы, содержащие Регулируемые данные без шифрования.

Должны быть внедрены защищенные протоколы аутентификации пользователей, которые:

Контрольный идентификатор пользователя и другие идентификаторы;

Требует паролей в соответствии с принятыми стандартами безопасности или использует технологии уникальных идентификаторов;

Контрольные пароли для обеспечения безопасности информации о паролях.

Регулируемые, ограниченные или конфиденциальные данные не должны удаляться из служебных помещений в электронной или письменной форме без законной деловой необходимости и без применения разумных мер безопасности, как описано в этом WISP.

Все компьютеры, системы и инфраструктура Университета Брандейс должны контролироваться на предмет несанкционированного использования или доступа к регулируемым, ограниченным или конфиденциальным данным.

- Персонал

ITS обеспечивает поддержку компьютеров, систем, инфраструктуры и приложений для служб, находящихся под их управлением.Для выполнения этих действий и обеспечения поддержки этих услуг сотрудники ITS могут иметь административный доступ к операционной системе, базам данных, приложениям или инфраструктуре, которые поддерживаются в рамках своих должностных обязанностей. Этот доступ может использоваться только для поддержки бизнеса Университета Брандейс и в соответствии с ролями и обязанностями сотрудника, установленными руководством Университета Брандейс. ITS периодически проверяет доступ администратора к системам, за управление которыми он отвечает, а административный доступ также проверяется и обновляется при изменении роли или ответственности сотрудника.

Обращение в случае утери / кражи или предполагаемой потери / кражи

Если у вас есть основания полагать, что какие-либо Регулируемые, Ограниченные или Конфиденциальные данные были потеряны или украдены, или могли быть скомпрометированы, или существует вероятность кражи личных данных, независимо от носителя или метода, немедленно сообщите об инциденте, связавшись с Информацией. Офис безопасности 781-736-4592.

Эта политика не предусматривает трудового договора или каких-либо прав на продолжение работы в Университете Брандейс.Brandeis University оставляет за собой право изменять, отзывать, приостанавливать, прекращать и / или изменять любые и все политики и процедуры в любое время с уведомлением или без него.

Владелец полиса

Службы информационных технологийУтверждено: 9 декабря 2019 г.

Bryan Cave Leighton Paisner — Нужен ли компаниям письменный план информационной безопасности?

По состоянию на 1 января 2020 года Калифорния стала первым штатом, разрешившим жителям, чья личная информация раскрыта в результате утечки данных, требовать возмещения установленного законом ущерба в размере от 100 до 750 долларов за инцидент, даже при отсутствии какого-либо фактического ущерба, с прохождением Закон Калифорнии о конфиденциальности потребителей («CCPA»).Последующие групповые иски вряд ли будут ограничиваться жителями Калифорнии, но также будут включать не проживающих в Калифорнии жителей, подающих иски в соответствии с теориями общего права. Успешная защита будет зависеть от способности взломанной компании установить, что она внедрила и поддерживает разумные процедуры и методы обеспечения безопасности, соответствующие характеру хранимой личной информации. Чем более подготовлен бизнес к реагированию на нарушение, тем лучше он будет подготовлен к защите в судебном иске.Чтобы помочь нашим клиентам подготовиться к CCPA, Брайан Кейв Лейтон Пайснер выпускает серию статей о безопасности данных, чтобы дать организациям возможность сосредоточиться на готовности к взлому.

Нужен ли компаниям письменный план защиты информации?

После нарушения безопасности клиенты, средства массовой информации, регулирующие органы и другие заинтересованные стороны обычно спрашивают, какие меры организация приняла для предотвращения взлома в первую очередь. Таким образом, штатному юрисконсульту следует подумать о том, сможет ли их организация предоставить документы, подтверждающие, что она пыталась защитить информацию.Многие сторонние наблюдатели будут ожидать, что это включает, как минимум, письменный план информационной безопасности или WISP. Действительно, такие штаты, как Массачусетс, требуют, чтобы компании внедряли и поддерживали WISP, если они владеют или лицензируют личную информацию («PII») о резидентах штата. В случае утечки данных, затрагивающей жителей Массачусетса, организация должна проинформировать регулирующие органы и затронутых жителей, поддерживает ли организация WISP и имеет ли она или намеревается обновить WISP. [1]

Массачусетс, хотя и самый строгий, не единственный, кто принял закон, обязывающий применять меры защиты для защиты PII. Калифорния, Орегон, Техас, Род-Айленд и Иллинойс приняли законы, требующие определенных уровней безопасности для PII. CCPA предусматривает возмещение установленного законом ущерба в случае нарушения конфиденциальности личной информации, если истец сможет доказать, что организация не реализовала и не соблюдала разумные и надлежащие меры безопасности.В феврале 2016 года Калифорния опубликовала Отчет об утечках данных в Калифорнии, в котором конкретно определила 20 элементов управления, изложенных в Центре критических мер безопасности в Интернете («CIS»), в качестве «минимального уровня безопасности», которому должна соответствовать организация. [2] Действительно, в отчете говорится, что «неспособность реализовать все средства контроля, применимые к среде организации, представляет собой отсутствие разумной безопасности». Таким образом, организации будет необходимо продемонстрировать, как минимум, наличие WISP, относящегося к элементам управления CIS.

Финансовые учреждения и медицинские учреждения также должны будут соблюдать требования WISP Правил безопасности Закона Грэмма-Лича-Блили («Правило защитных мер») и Закона о переносимости и подотчетности медицинского страхования («HIPAA»), соответственно. Компании захотят внимательно изучить требования этих законов при создании WISP.

Формат и содержание WISP могут сильно различаться в зависимости от операций организации. Тем не менее, есть общие черты.Хотя штатный юрист должен быть осведомлен о любых правилах и стандартах, применимых к отрасли конкретной организации, как минимум, WISP организации должен включать в себя описание следующего:

- Административные меры безопасности, обеспечивающие безопасность конфиденциальной личной информации;

- Технические меры безопасности, которые существуют для защиты конфиденциальной личной информации;

- Физические гарантии, которые существуют для защиты конфиденциальной личной информации;

- Процесс, используемый организацией для периодического выявления внутренних и внешних рисков для информации, которую она поддерживает;

- Конкретный сотрудник, который несет полную ответственность за поддержание и внедрение политик безопасности;

- Конфиденциальная информация, хранящаяся в организации;

- Где и как конфиденциальная информация будет храниться в организации;

- Как конфиденциальная информация может быть перенесена из организации;

- Процедуры, в которых рассматривается следующее:

- Назначение имени пользователя

- Назначение пароля

- Формат шифрования

- Предоставление учетных данных пользователя

- Удаление учетных данных пользователя (например,г., для уволенных сотрудников)

- Обучение сотрудников по вопросам безопасности

- Уничтожение данных

- Сохранение поставщиков услуг, которые будут иметь доступ к данным

Некоторые организации предпочитают создавать свои WISP на основе стандартов или форматов, созданных третьими сторонами. Хотя существует множество структур, на которые можно обратить внимание, некоторые из самых популярных — это те, которые опубликованы Международной организацией по стандартизации («ISO») или Национальным институтом стандартов и технологий («NIST»).Другие организации привлекают третьих лиц для подтверждения того, что их WISP соответствует этим структурам.

Совет: WISP вашей организации должен, как минимум, включать как требования WISP, изложенные в соответствии с законодательством штата Массачусетс и в странах СНГ. |

Для получения дополнительной информации, BCLP Data Security Breach Handbook предоставляет исчерпывающее руководство о том, как реагировать, когда происходит нарушение, и как подготовить вашу организацию к его возникновению.Щелкните здесь, чтобы получить справочник. BCLP работает с клиентами для оценки и снижения рисков, внедряя политики, процедуры и протоколы, необходимые для решения проблем, связанных с нарушениями безопасности данных.

Для получения дополнительной информации и ресурсов о CCPA посетите http://www.CCPA-info.com .

2. Доступен по номеру

Bryan Cave Leighton Paisner — Письменные правила информационной безопасности

Хотя федеральный закон требует только, чтобы финансовые учреждения и поставщики медицинских услуг поддерживали письменную политику информационной безопасности или «WISP», примерно тридцать четыре штата приняли законы, требующие от организаций из других отраслей принимать меры для обеспечения безопасности определенных форм личной информации.Эти законодательные акты широко называются «защитными» законами. В некоторых государствах законодательство о гарантиях требует, чтобы организации применяли определенные методы обеспечения безопасности, такие как шифрование конфиденциальной личной информации или безвозвратное уничтожение конфиденциальных документов. В других государствах законодательство о гарантиях требует принятия всеобъемлющей письменной политики информационной безопасности.

5Количество состояний, требующих, чтобы некоторые или все программы безопасности были запечатлены в письменной форме. 1 | 4Количество состояний, требующих назначения сотрудника для поддержки программы безопасности. 2 | 8Количество штатов, требующих включения положения о безопасности в контракты с поставщиками услуг. 3 |

100–500 000 долларовДиапазон штрафов, предусмотренных законом о государственных гарантиях. 4 | ||

Наиболее популярные типы личной информации, охраняемой государственными законами: 5

91% | Номера социального страхования |

74% | Номер финансового счета |

72% | Номер водительского удостоверения |

31% | Медицинские карты |

15% | Федеральные, государственные или местные налоговые декларации |

12.5% | Биометрические данные |

В WISP обычно включаются 10 основных разделов:

- Назначенный сотрудник, ответственный за надзор за программой безопасности.

- Процедура надлежащего уничтожения документов с конфиденциальной информацией.

- Стандарты шифрования для мобильных устройств.

- Стандарты шифрования для передачи конфиденциальной информации.

- Обучение сотрудников.

- Реагирование на инцидент, связанный с утечкой данных.

- Управление поставщиками.

- Процесс предоставления доступа пользователям.

- Процесс отмены доступа пользователей.

- Дисциплинарные меры за нарушение безопасности.

Аудиокнига недоступна | Audible.com

Evvie Drake: более

- Роман

- От: Линда Холмс

- Рассказал: Джулия Уилан, Линда Холмс

- Продолжительность: 9 часов 6 минут

- Несокращенный

В сонном приморском городке в штате Мэн недавно овдовевшая Эвелет «Эвви» Дрейк редко покидает свой большой, мучительно пустой дом почти через год после гибели ее мужа в автокатастрофе.Все в городе, даже ее лучший друг Энди, думают, что горе держит ее взаперти, а Эвви не поправляет их. Тем временем в Нью-Йорке Дин Тенни, бывший питчер Высшей лиги и лучший друг детства Энди, борется с тем, что несчастные спортсмены, живущие в своих худших кошмарах, называют «ура»: он больше не может бросать прямо, и, что еще хуже, он не может понять почему.

- 3 из 5 звезд